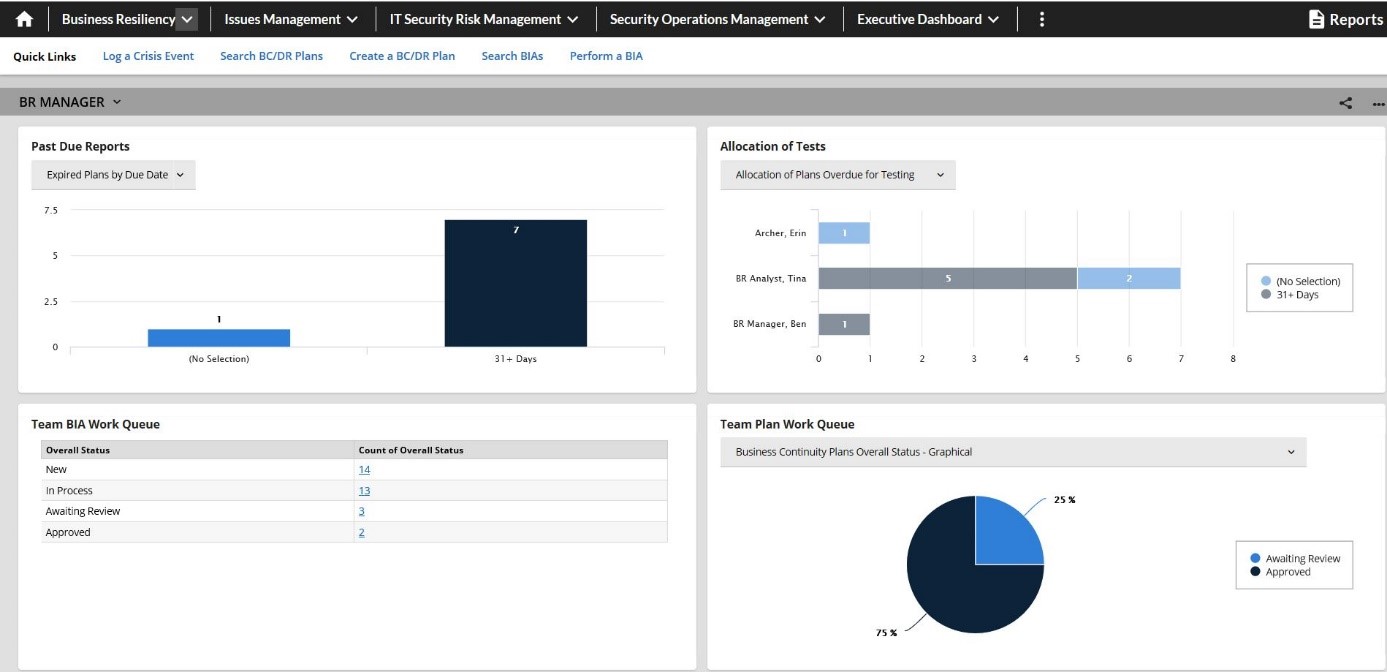

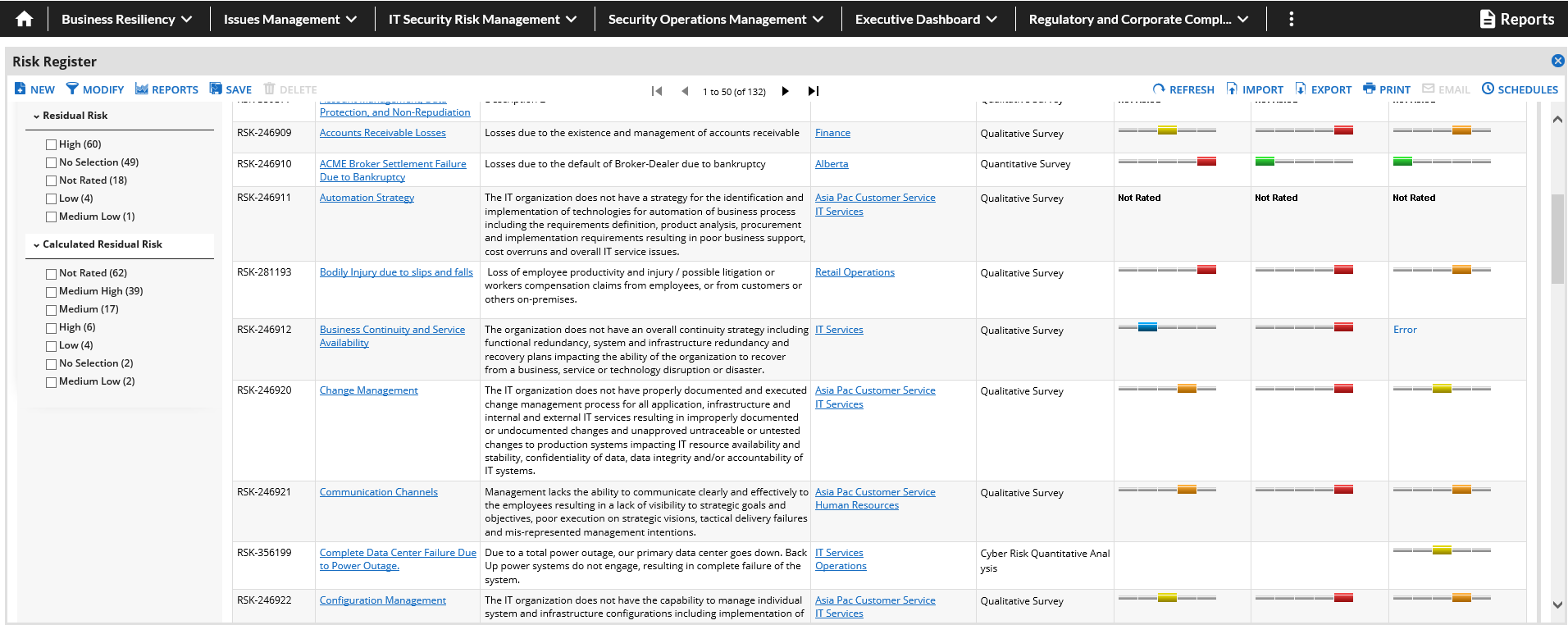

Az elmúlt időszakban döbbenetes mértékben megnövekedett a kibertámadások száma és sokszínűsége. A kiberbűnözők egyre kreatívabbak, így a CISO-k, üzleti döntéshozók, cégvezetők számára egyre nyilvánvalóbb, hogy ideje átalakítani a kiberbiztonsági stratégiákat. Ráadásul a szervezetek egyre többször szembesülnek azzal, hogy nem találnak megfelelő kompetenciákkal rendelkező - és kellő mennyiségű - biztonsági elemzőt, mérnököt, így nem képesek kellő sebességgel bővíteni biztonsági műveleti központjuk kapacitását (SOC).

A kérdés legtöbb esetben az: hogyan tudunk lépést tartani kihívásokkal és hogyan tudunk előre jutni? Úgy tűnik, ennek megválaszolására a szervezeteknek, illetve a szervezetek döntéshozóinak fokozniuk kell a mesterséges intelligencia (AI) és a gépi tanulás (ML) iránti érdeklődésüket és elkötelezettségüket.

AI és ML: nem feltétlenül a szakemberek teljes kiváltására

Manapság az AI és az ML már számos szervezet kiberbiztonsági keretének nélkülözhetetlen részét képezi. A legfrissebb kutatások és felmérések szerint a következő 4-5 évben az AI és ML alapú megoldások beruházásai - összetett éves alapon mérve - 30%-kal növekedhetnek évről évre. Fontos azonban, hogy ne misztifikáljuk túl e két fogalmat, s ne ragadja túlságosan magával a fantáziánkat az ezeket körüllengő hype. Ígéretekkel tele a padlás, ám ettől még a jelenlegi lehetőségek nem felelnek meg a piac túlméretezett elvárásainak. A döntéshozóknak fokozottan kell vigyázni a különböző gyártói megoldások és ígéretek között arra, hogy az AI-t és a ML-et ne tekintsék önmagukban az egyre inkább növekvő szakemberhiány kiváltására alkalmas csodaszernek. Bár a mesterséges intelligencia és a gépi tanulás - illetve az automatizált rendszerek - kritikussá váltak a kibervédelem szempontjából, ennek oka - bármilyen egyszerűen hangzana is - elsősorban nem a szakemberek hiányára vezethető vissza.

Sokkal kézzelfoghatóbb indok, hogy a gépi tanulással a különböző végpontvédelmi, határvédelmi, viselkedéselemzési rendszerek könnyebben és hatékonyabban elemezhetik a mintákat és tanulhatnak belőlük, hogy megelőzzék a hasonló elveken működő támadásokat, illetve képesek legyenek reagálni a változó viselkedési faktorokra. Egy öntanuló és finomhangoló rendszer segíthet abban is, hogy kiberbiztonsági csapatok proaktívan tudjanak fellépni a különböző fenyegetések megelőzésekor, és ami még ennél is sokkal fontosabb: az aktív támadások valós időben történő egyszerűbb és hatékonyabb detektálását és reagálási képességeit fokozzák.

Emellett az automatizációs megoldások segítséget jelentenek azzal, hogy képesek csökkenteni a rutinfeladatokra fordított időt, s lehetővé teszik a szervezetek számára, hogy rendelkezésre álló erőforrásaikat stratégiailag jobban felhasználhassák.

Az adatok szerepe a mesterséges intelligencia és a gépi tanulás szempontjából

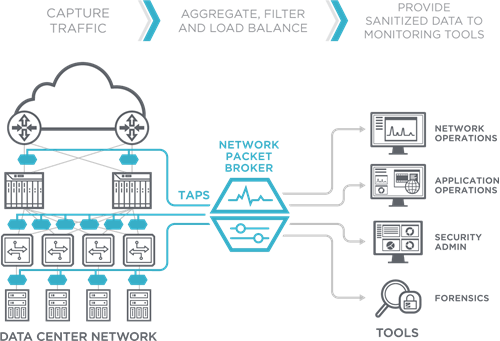

A gépi intelligencia és tanulás első számú hajtóereje az óriási mennyiségű adat, valamint az adatok megfelelő osztályozásának és tisztításának szükségessége. A legtöbb mesterséges intelligenciára építő vagy gépi tanulásra hagyatkozó megoldás teljesen haszontalan, amennyiben nem képesek hozzáférni az adatkészletek különböző osztályaihoz, telemetria adatokhoz, vagy épp metaadatokhoz.

A gépi tanulás a minták szofisztikált kidolgozásáról és ezen minták algoritmusokkal történő manipulálásáról szól. A különböző ML minták kifejlesztéséhez és finomhangolásához rengeteg - a mindennapokból származó - információra van szükség, hiszen ezeknek az adatoknak a lehető legtöbb lehetséges forgatókönyvet kell megalapozniuk. Ráadásul nem csupán az adatok mennyisége fontos. Ugyanilyen kritikus tényező azok minősége is! Az összegyűjtött információknak teljesnek, relevánsnak, kontextusokban gazdagnak kell lennie.

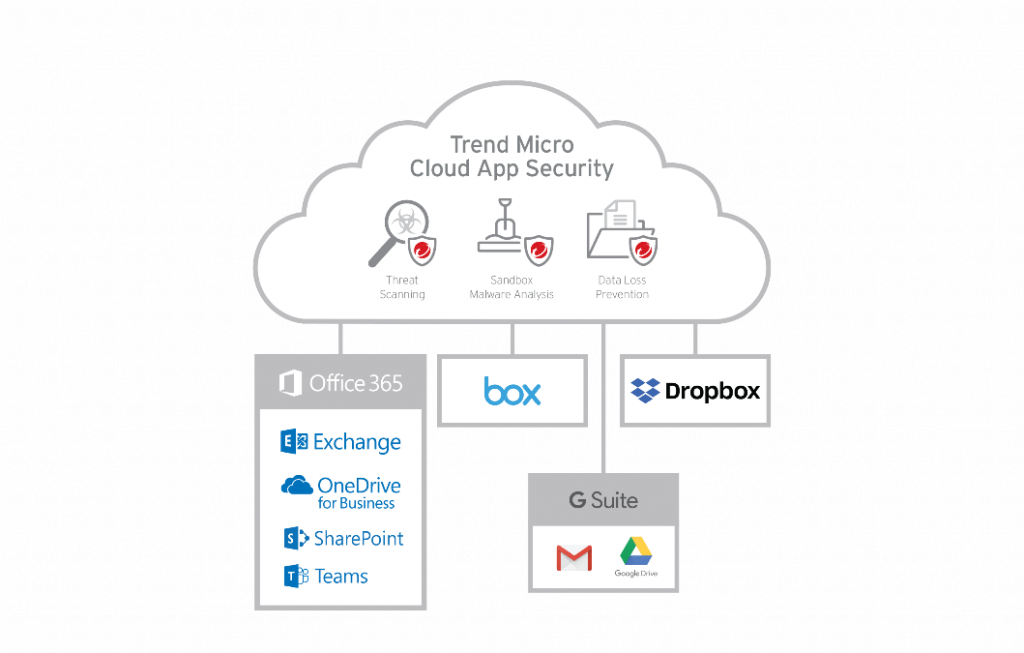

Ezek az adatok származhatnak végpontokról, hálózati megoldásokból, vagy akár felhőszolgáltatásokból is, de mindegyik esetben összpontosítani kell a megfelelő tisztításukra, hogy ezáltal értelmet kapjanak és meghatározható legyen az eredmény.

Nem csodaszerek, de hatékony eszközök

Mint minden új technológiánál, úgy az AI és a ML esetében is ki kell forrnia az igazán nagy lehetőségeknek. Ezek a megoldások jelenleg - a legtöbb esetben legalábbis - valószínűségekkel foglalkoznak, matematikai modellek és algoritmusok alapján. Egy AI/ML megoldást kínáló gyártó esetében itt arról van szó, hogy önmagukban nem rendelkeznek teljes bizonyossággal arról, ténylegesen rosszindulatú programmal van-e dolguk, vagy csak nagy a valószínűsége annak, hogy egy kód rosszindulatú.

Mindezek ellenére az AI, illetve azon belül a ML, hosszútávon nélkülözhetetlen és hasznos a kibervédelmi stratégia fejlesztésében, a folyamatok tervezésénél. A gépi tanulás már bizonyította, hogy a sikeres támadások számát jelentősen képes lecsökkenteni, így biztosan hatékonyabbá teszi a jelenlegi megoldásokat.

Egy C szintű vezetőnek nem szabad sok időt eltöltenie azzal, hogy megismerje a különböző AI/ML megoldásokat, amelyeket egy CISO alkalmaz egy SOC-ban. Csupán azokkal az alapvető kérdésekkel kell tisztában lennie, amelyekre az AI és az ML segítséget nyújthatnak.

Az üzleti vezetők elsősorban két kérdésre várnak választ:

- A CISO rendelkezik-e frissített, naprakész, megbízható, bennfentes fenyegetés-észlelési rendszerrel?

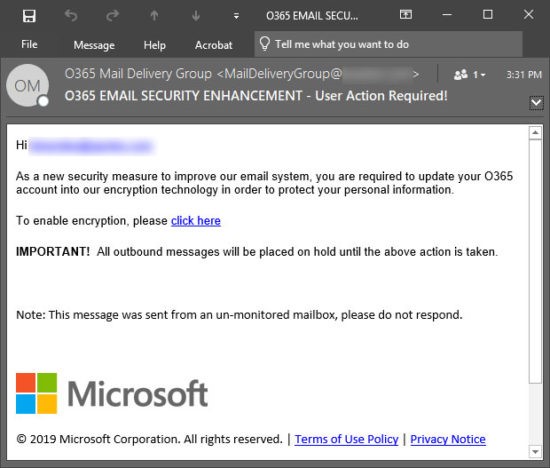

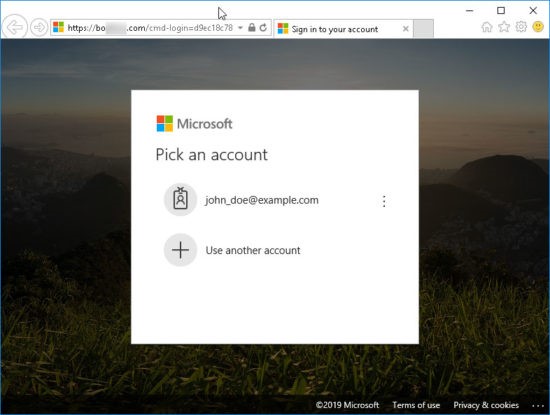

- Növekszik, vagy épp csökken az adathalász kísérletek száma, gyakorisága, sikeressége?

A gépi tanulás pedig nagyban segíthet megválaszolni ezeket a kérdéseket. Az AI és pláne a ML egyelőre nem fogja kiküszöbölni a humán biztonsági elemzők, mérnökök munkáját vagy egy jól felszerelt és hatékony SOC-ot. Viszont kiválóan képes azokat kiegészíteni és érezhetően hatékonyabbá tenni.

A téma korábbi cikkét elolvashatja itt.

Iratkozzon fel listánkra, hogy időben értesüljön rendezvényeinkről és cikkeinkről: FELIRATKOZOM

Kövessen minket a LinkedIn-en!