Manapság számtalan terület van, amelyek erős kihívásokkal küszködnek. Ezek egyike az IT üzemeltetés, ahol normális körülmények között is mindig akadnak idő előtti megőszülést előidéző problémák, de a COVID-19 járvány okozta bizonytalanság csak tovább fokozta ezek súlyosságát. A terjedő távmunka, az ingatag gazdasági környezet, a növekvő szakemberhiány nem egyszerűsíti az IT üzemeltetésben dolgozók életét.

Kihívások minden szinten

A hazai helyzet sem éppen rózsás, a hozzánk forduló cégek szinte mindegyikének komoly fejtörést okoz az erőforrás- és tudáshiány. A temérdek elvégzendő feladat mellett nincs idő képzésekre, ráadásul a munkavállalók sem feltétlenül motiváltak abban, hogy ha a cég nem segít ezen a téren - nem adnak rá se pénzt, se időt -, akkor legalább önképzésbe kezdjenek. Új, modern termékekkel megismerkedni pedig nem mindig egyszerű dolog, nem mindenki születik úgy, hogy zsigerből kiigazodjon egy komplex rendszeren és azt szakértő segítség nélkül, a kisujjából kirázva legyen képes megfelelően használni. Kevés az a szerencsés, aki önerőből tud haladni a korral, ráadásul nem is feltétlenül elég, ha csak a munkaerő fejlődik, a környezetet, az eszközöket, minden hátteret naprakészen kell tartani.

Sokszor előfordul az is, hogy amikor a cégvezetés végre elhatározásra jut egy oktatási terv mellett, a bevezetést felülírják a csúfos anyagiak, vagy épp azoknak az idejével nem sikerül összhangba hozni a dolgokat, akiknek az egész képzés szólna.

Emellett a legtöbbször csak azon projektek váltanak ki reakciókat, amelyek éppen napirenden vannak. A legtöbb helyen nincs előre tervezés. Pedig egy versenyszektorban található cég üzemeltetése alapvetően nem csak a napi problémákkal, konkrét üzemeltetési feladatokkal foglalkozik. Ez egy szerteágazó, több szintes feladatkör, amelybe éppúgy beletartozik a szerverek és a hálózatok üzemeltetése, mint a helpdesk. Ha viszont ennyire sokrétű ez a terület, még fontosabbnak tűnik, hogy a munkatársak lehetőleg önképzők legyenek. Egy ilyen szakmában mindig van olyan tudás, amit újonnan kell elsajátítani. Ehhez adhat lökést a cég is, ha egy konkrét új termék használata miatt van szükség képzésre, de késztethet rá belső indíttatás is, ha például valaki úgy érzi, hogy egy monitoring rendszer sokat egyszerűsítene a napi munkán, s ezért hajlandó időt szakítani a tanulásra.

Ugyanígy felmerülhet valakiben az ötlet, hogy ideje lenne kiépíteni egy belső tudásbázist, amelyre bárki, bármikor támaszkodhat, ha visszatérő problémákat kell megoldani. Kézenfekvő egy ilyet felépíteni, hiszen a kollégák napi szinten akadnak el azonos gondokkal, például az Outlook használatával. Olykor ehhez elég egyszerűbb alapokat választani, nem kell feltétlenül a legösszetettebb rendszerben gondolkodni. A lényeg, hogy megszülessen a gondolat és aztán materializálódjon is a megoldás, esetünkben egy céges tudásbázis létrehozása.

A leghatékonyabb egyébként a proaktív üzemeltetés kiépítése. Ez nem ördögtől való dolog, egyszerűen csak arról van szó, hogy előbb kiderül egy probléma és elindul annak megoldása, mint ahogy azt a felhasználók jelzik. Ha például - maradva a példánál - az Outlookban folyamatosan visszatérő gondok adódnak több felhasználónál, akkor nem egyenként próbáljuk megoldani azt, hanem felkutatjuk a probléma gyökerét és arra keresünk gyógyírt. Egy ilyen megoldás implementálásával proaktívan előzhetjük meg az adott problémák tömegessé válását.

Három kulcspont a hatékony IT üzemeltetéshez

A fentiek alapján tehát akkor járunk jól, ha elkezdünk olyan termékeket használni, amelyek hatékonyan segíthetik a munkánkat. Ez lehet egy tudásbázis, egy monitoring eszköz, vagy mondjuk egy SCCM típusú termék, amely a távoli telepítést és menedzselést segíti. Utóbbival például rengeteg pénz, idő és energia spórolható meg, hiszen nem kell minden egyes alkalommal kicaplatni az ügyfélhez, hanem távolról intézhetők a frissítések.

Foglaljuk össze röviden, melyek azok a pontok, amelyekre odafigyelve megoldható a proaktív IT üzemeltetés bevezetése és hatékony használata.

Tudásbázis

A tudásbázis kiépítésének első lépése minden bizonnyal a dokumentáció iránti igény kialakítása. Ezután vehetünk bele olyan dolgokat a tudásbázisba, amelyek nem szerves részei egy dokumentációnak, leírásnak. Ezeket is elkezdhetjük a közös felületen összegyűjteni, rendszerezni, kategorizálni. Ehhez akad számtalan remek céleszköz, de akár egy helpdesk rendszerre is építhetünk.

Emellett szükséges, hogy felismerjék, hogy akadnak visszatérő dolgok, amelyeknek hosszútávú hatása lehet. Ezeket már alacsony szinten fel kell tudni ismerni, kigyűjteni őket, s közzétenni a tudásbázisban. Ha ez így történik, akkor nem stresszhelyzetben szembesülnek először a problémával, emellett pedig az adott hiba megoldására így több idő jut, nyugodtabban lehet átgondolni, s jobb megoldásokat lehet találni, mintha élesben kell rögtönözni, kapkodni. Még az is előfordul ilyen esetekben, hogy a körültekintőbben végiggondolt megoldások akár egyéb hibák esetében is alkalmazhatók lesznek, így egy csapásra több szinten is megkönnyíthetjük a saját dolgunkat. Ráadásul ez olyasféle önfejlesztő folyamat is egyben, amely nem csak az analitikus gondolkodást segíti, hanem a képes felhozni a szakmaiságot is, hiszen új dolgokra is fény derülhet. Kiváló tanulási alap.

Monitoring

Ez az abszolút klasszikus kulcspont. Egy jól konfigurált, megfelelően paraméterezett monitoring még azelőtt jelez nekünk, hogy a felhasználó szembesülne a hibával. Egyszerű példával élve: nem azt jelzi, hogy betelt a merevlemez, hanem már azt is, ha túlságosan lecsökkent rajta a szabad hely. Így még a háttértár teljes telítődése előtt megtehetjük a szükséges lépéseket, a felhasználó pedig ebből mit sem érzékel, ugyanúgy végezheti a dolgát, mint azelőtt.

Emellett a monitoring rendszer kiváló forrás elemzésekhez is. A visszanyerhető adatok vizsgálatával számtalan megbújó hibára, fejlesztendő területre, leendő beruházási pontokra bukkanhatunk rá, amelyek amúgy észrevétlenül megbújnának az infrastruktúra egészében, s csak későn szembesülnénk velük.

Távoli üzemeltetés

Végül szintén sokat segíthetnek a hatékony IT üzemeltetési rendszer kiépítésében a különféle távoli üzemeltetést lehetővé tévő megoldások. Ilyen például a Microsoft SCCM, de természetesen a redmondi megoldáson kívül is akad még seregnyi remek eszköz ezen a területen.

Ezek segítségével megoldható a távoli telepítés, frissítés, szoftvermenedzselés. Nem vagyunk sem helyhez, sem az adott felhasználóhoz kötve. Még csak fárasztanunk sem kell azzal, hogy az apróbb frissítésekről értesítsük, adott esetben a háttérben, észrevétlenül megoldható minden.

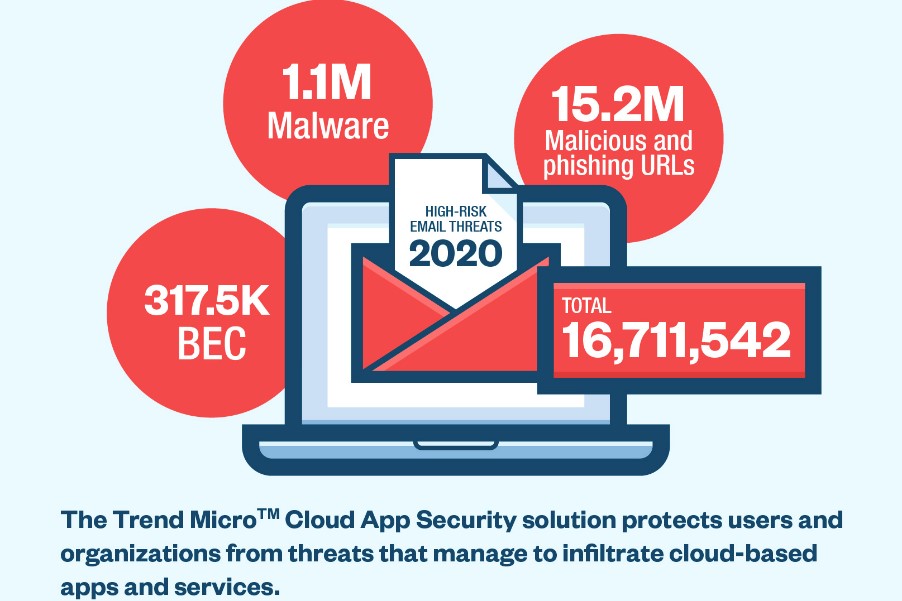

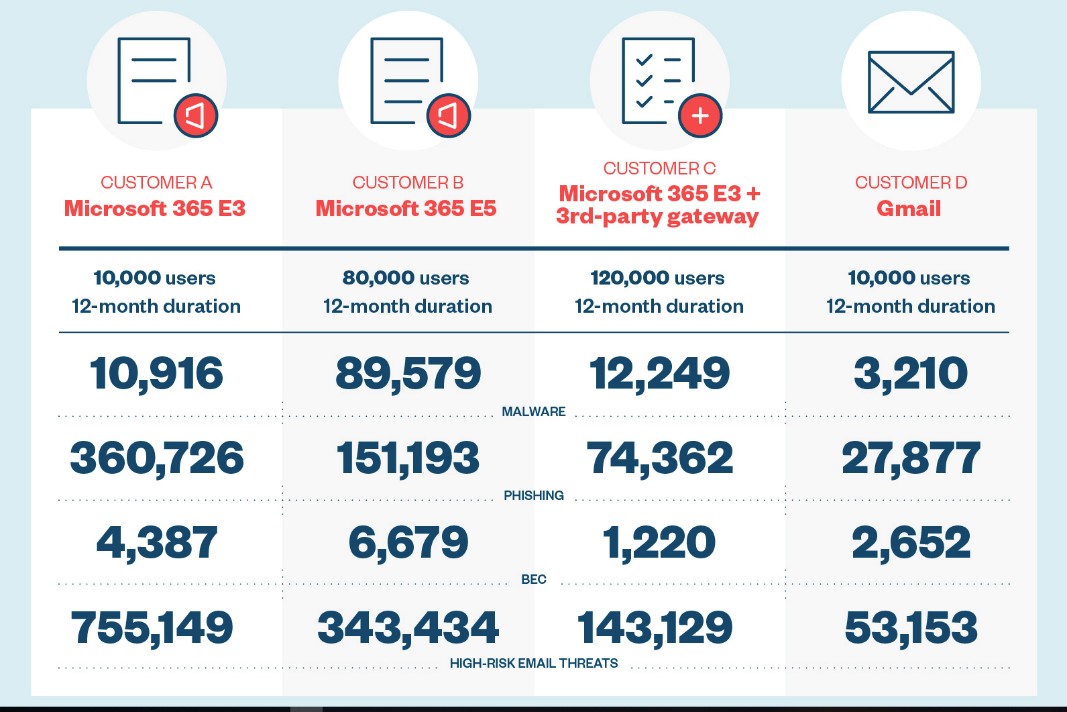

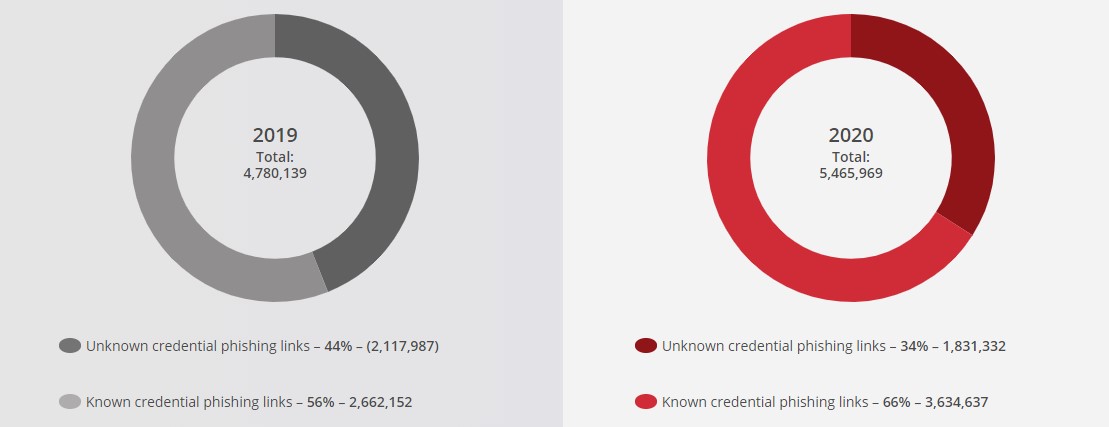

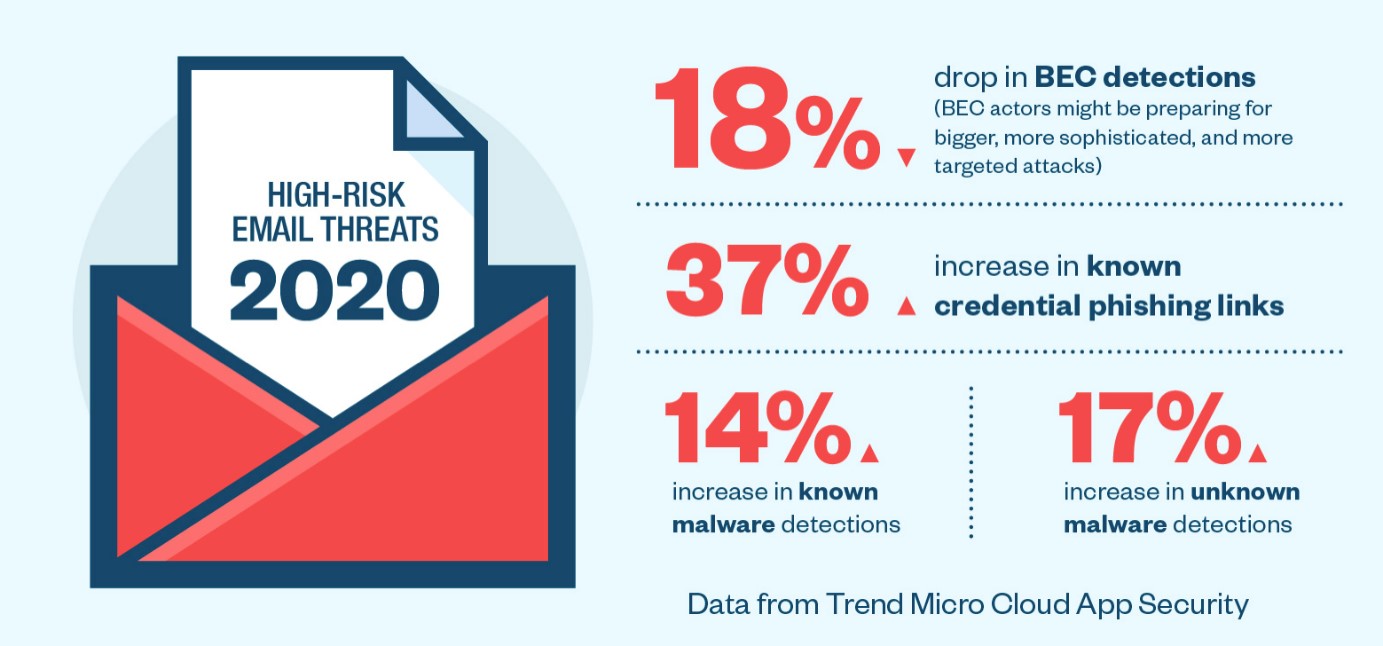

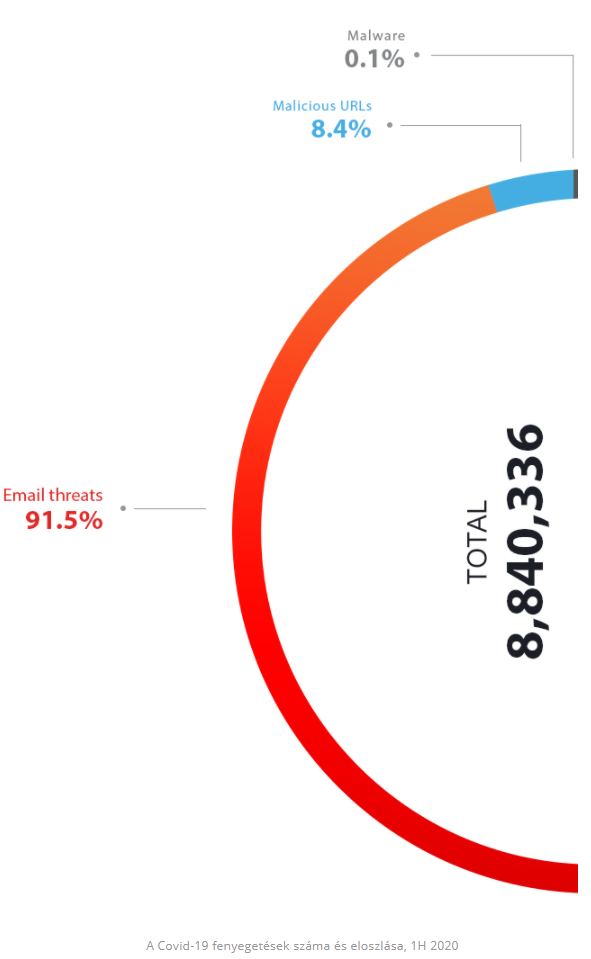

Mivel a kiberbűnözők a COVID-19 miatt (is) aktívabbak mint azelőtt, már nincs idő a felhasználó kénye-kedve szerint időzítgetni egy fontos biztonsági frissítés telepítését. Hosszú távon ezzel anyagi és erkölcsi szempontból is jót teszünk a céggel, hiszen manapság egy adatvesztés - s pláne egy adatlopásos esemény - mindkét szempontból képes a vállalatokat megtépázni.

Összegzésül

Az üzemeltetés tulajdonképpen egy szervezet, s ha innen nézzük, számos rétegből áll össze. Amennyiben ezek a rétegek megfelelően épülnek fel - klasszikus példa erre egy call center, egy helpdesk, a felhasználókkal foglalkozó üzemeltetők, a user adminisztrátorok, és az üzemeltető mérnökök -, akkor kialakul egyfajta összhang. Így amellett, hogy jól tudnak egymással dolgozni, tanulhatnak is egymástól, minden irányban. Ráadásul ez egyfajta karrierépítésre, fejlődésre is lehetőséget nyújt.

Emellett mindig kell, hogy legyen valaki - csoportvezető -, aki amellett, hogy végzi a munkáját, egyben felügyeli is az egészet, hogy ha esetleg valahol elakadás van, ott is sikerüljön áthidalni a kihívásokat. A döntéshozást érdemes olyasvalakire bízni, aki átlátja az egészet és tud segíteni másoknak is a döntéseik meghozatalában. Ez is egyike a fontos kulcspontoknak, amelyekkel kiépíthető a hatékony IT üzemeltetés.

Virtuális világjárvány, valódira alapozva

Virtuális világjárvány, valódira alapozva