Az először 2006-ban a Gartner által használt " Operational Technology’" vagy röviden OT kifejezés olyan hardver és szoftver eszközöket jelent, amelyek az ipari berendezések, eszközök, folyamatok és események közvetlen megfigyelésével és/vagy ellenőrzésével változásokat hajtanak végre, vagy észlelik azokat. Mivel az OT szorosan kapcsolódik a kritikus infrastruktúrákhoz, például a közüzemi szolgáltatások vezérlőrendszereihez, az OT kiberbiztonsága létfontosságú. Ebben a cikkben megvizsgáljuk, hogyan hajtjuk végre a kockázatfelmérést és -értékelést OT környezetben, miért fontos ez, és milyen lehetséges kockázatokkal jár, ha nem megfelelően végzik.

Miért kritikus a megfelelő kockázatelemzés az OT-ben

Gyakorlatilag a döntéshozók egyik legnagyobb problémája az OT környezet kiberbiztonságával kapcsolatban a végtelennek tűnő pénz- és időigény, amelyet annak kiépítésére kellene fordítani, valamint az a tény, hogy még a legmodernebb, legkifinomultabb biztonsági intézkedések sem garantálhatják minden terület teljes védelmét. Emiatt sokan úgy állnak hozzá, hogy egy ilyen "reménytelen" küldetés teljesítésével megpróbálkozni sincs értelme. És pontosan itt jön képbe a kockázatelemzés, ami segít felmérni az OT-rendszereket fenyegető kiberfenyegetéseket és kockázatokat, és biztosítja, hogy minden konkrét incidens esetén megfelelő válaszlépések történjenek. Mi több, a megfelelő kockázatelemzés abban is segíthet, hogy meghatározzuk azokat a területeket, ahol a vállalat a lehető legkevesebb anyagi, eszköz és emberi erőforrás felhasználásával a legjobb eredményeket érheti el, ami sajnos egyre fontosabb tényezővé válik a kiberbiztonságban.

Emellett törvényi előírás is, hogy a kritikus infrastruktúrákat, például közműszolgáltatói irányítási rendszereket üzemeltető szervezeteknek rendszeresen kockázatelemzést és értékelést kell végezniük, hogy felkészültek legyenek az esetleges kibertámadások kivédésére.

OT kockázatelemzés – Ahogy az EURO One-nál végezzük

Az OT-környezetek kockázatelemzése azonban egész más megközelítést igényel, mint az IT-környezetre vonatkozó felmérés. Ezért az EURO One-nál újragondoltuk kockázatelemzési módszertanunkat, hogy az ipari vállalatoknak is segítséget nyújthassunk. Lássuk, mi az EURO One-nál hogyan is végzünk kockázatelemzést ipari vállalatok számára!

Módszertanunk a következő fázisokból és eredményekből áll:

- Eszközleltár létrehozása

- A releváns fenyegetések és sebezhetőségek listájának összeállítása

- A kockázatok értékelését tartalmazó kockázati katalógus összeállítása

- Az azonosított kockázatok kezelésére javaslattétel

Természetesen mindezeket világszinten elfogadott OT-szabványokkal összhangban és azok alapján tesszük.

Az OT kockázatértékelésünk eredménytermékei

Az alábbiakban bemutatjuk az ipari vállalatok kockázatainak felmérése és értékelése során általunk leszállított anyagokat.

Eszközleltár

Ahhoz, hogy tudjuk, mit kell védeni, először is alapos OT-eszközleltárt kell készítenünk. Ez a leltár tartalmazza az összes OT-szoftvert, hardvert, támogató szolgáltatást és személyzetet különböző kategóriákra (például szerverekre, HMI-kre és PLC-kre) bontva, amelyeket a rendelkezésre állás, sebezhetőség és bizalmassági jelleg alapján is értékelünk. Ezután ezeket különböző üzleti folyamatokhoz rendeljük.

Fenyegetések és sebezhetőségek

Az eszközleltár összeállítását követően a NIST 800-82 szabvány vonatkozó OT-specifikus sebezhetőségi listája szerint értékeljük a sebezhetőségeket. Az ilyen sebezhetőségek közé tartozik például gyenge konfigurációs beállítások vagy nem biztonságos protokollok alkalmazása. Ezután értékeljük a szervezetet potenciálisan veszélyeztető fenyegetéseket, és súlyosságuk vagy relevanciájuk alapján öt kategóriába soroljuk őket. Ilyen fenyegetés például a vezérlőegységek átprogramozása, rosszindulatú kódok beillesztése vagy a vezérlési logika módosítása.

Az azonosított sebezhetőségek színkódolással és 5 kategóriába sorolva:

Confirmed, expected, anticipated, predicted, possible.

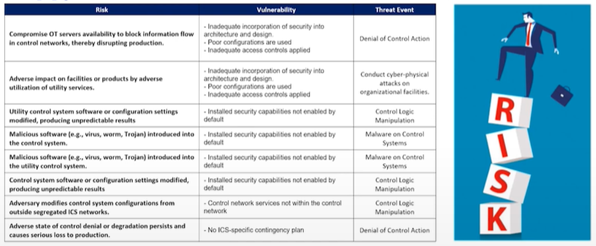

Kockázat katalógus

Végül elkészítünk egy kockázati katalógust, amelyben kibontjuk az általunk talált potenciális kockázatokat (mint például OT szerverekhez való jogosulatlan hozzáférés, az érzékeny termelési adatokhoz való hozzáférés, vagy akár konfigurációk vagy PLC-programok módosítása). Ezeket a kockázatokat hozzárendeljük a vonatkozó sebezhetőségekhez, fenyegetésekhez, eszközökhöz, üzleti folyamatokhoz, és meghatározzuk a kockázati szintjüket is. Ezeket a kockázatokat és tulajdonságaikat a könnyebb megértés érdekében többféleképpen illusztráljuk.

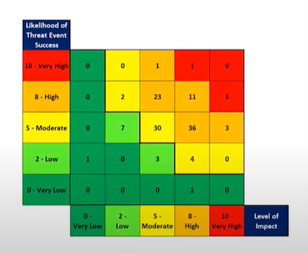

Az azonosított kockázatok valószínűségét és súlyosságát ábrázoló kockázati heat map.

Ezen a ponton sokan valószínűleg befejezettnek tekintenék a munkát, de mi tisztában vagyunk vele, hogy az általunk nyújtott információkat ügyfeleinknek nehéz lehet cselekvési elemmé fordítani. Emiatt kockázatelemzésünket azzal zárjuk, hogy ajánlásokat teszünk a megállapításainkban azonosított kockázatok hatékony kezelésére.

A leggyakoribb kockázatok az operatív technológiában

Lássuk a leggyakoribb kockázatokat. Értékeléseink alapján kijelenthetjük hogy van néhány gyakori, visszatérő kockázat, amelyekkel a legtöbb ipari vállalatnak meg kell küzdenie. Ezek közé tartoznak az alábbiak:

- OT-szerverek rendelkezésre állásának kompromittálódása

- Az OT hálózatra nem való eszközök megjelenése

- Vezérlőrendszerek konfigurációjának módosítása

- DoS (szolgáltatás megtagadás) támadások

Természetesen ez a lista korántsem teljes - sokkal több kockázat fenyegeti az OT-rendszereket, viszont ügyfeleink leggyakrabban ezekkel szembesülnek, ezért érdemes részletesebben beszélni róluk. Nézzük meg ezeket közelebbről!

Az OT rendszereket érintő gyakori kockázatok

OT szerverek rendelkezésre állásának kompromittálása

Ha az OT-irányítási rendszerek szolgáltatásait futtató szerver rendelkezésre állása veszélybe kerül, a termelés folyamatosságának fenntartása nehézkessé vagy akár lehetetlenné is válhat. Ezt számos sebezhetőség okozhatja, például a szerver adminisztrátori jogainak helytelen konfigurálása. De van egy jó hír is: erre a kockázatra többféleképpen is felkészülhetünk, például egy minden eszközre alkalmazható egységes hozzáférés-kezelési (Unified Access Management / UAM) rendszerrel.

A hálózaton váratlanul megjelenő eszközök

Egy másik gyakori kockázat, amikor egy új eszköz váratlanul megjelenik a hálózaton, és "stop" parancsokat kezd el küldeni. Ennek is a termelési folyamat megzavarása a célja. Ez ellen a hálózat 24/7-ben történő felügyeletével védekezhetünk.

A közüzemi szolgáltató rendszerek konfigurációjának módosítása

A közüzemi rendszerek gyakori célpontjai a kibertámadásoknak, például a konfigurációs beállítások módosításának vagy a termelőüzemek közüzemi szolgáltatásai letiltásának. Ezek egyik leggyakoribb megnyilvánulási formája a gyártósoron az áramellátás meghibásodása. Ezen kockázat kezelése lehetséges például másodlagos betáplálás használatával, vagy kritikus berendezések esetében az áramellátás saját generátorokkal történő biztosítása. Mindenekelőtt azonban megelőzésként mindig az a legjobb, ha a közüzemi vezérlőrendszereket elkülönítjük az üzleti informatikai hálózattól.

Szolgáltatásmegtagadás (DoS)

A DoS-támadások célja adott szolgáltatás, vagy a termelési folyamatok leállítása (vagy legalábbis a teljesítményszint hosszú távú csökkentése), és világszerte az egyik legismertebb fenyegetés a vállalatok számára - beleértve az OT-rendszereket működtető vállalatokat is. Az ezekre való reagálás leghatékonyabb módja a gyakran tesztelt és karbantartott üzletmenet-folytonossági és katasztrófa-helyreállítási (BCP / DRP) terv alkalmazása, amely biztosítja, hogy DoS-támadás vagy egyéb előre nem látható zavaró esemény esetén a vállalat folytatni tudja a szolgáltatás nyújtását vagy a termelés fenntartását.

Konklúzió

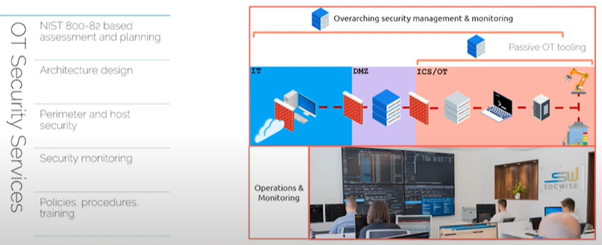

Amint a fentiekből látható, a kockázatelemzés kritikus feladat az OT-rendszerekben, és nagyon komolyan kell venni. Mint ilyen, szolgáltatásaink szerves részét képezi, de mégis csak egy a számos biztonsági tevékenységünk közül.

Úgy gondoljuk, hogy a kiberbiztonság nem korlátozódik egyetlen konkrét területre sem. Úgy gondoljuk, hogy holisztikus megközelítéssel kell kezelni, amely magában foglalja a koncepció létrehozását, az architektúra megtervezését, sőt olyan technikai részleteket is, mint a hálózat szegmentálása, a belső és külső peremvédelem, az OT-ügyfelek védelme és a hálózatelemző eszközök kezelése.

És függetlenül attól, hogy milyen OT-eszköz mellett dönt, mindenképpen be kell vezetnie egy megfelelő központi eseménykezelési megoldást, hogy OT hálózatát is figyelemmel kísérhesse és feldolgozhasson minden, a radarra kerülő eseményt. Ha bármi kétsége van, hogyan tegye ezt meg, lépjen velünk kapcsolatba! Saját SOC-unknak köszönhetően segíthetünk az Ön OT-környezetének biztonságban tartásában - vagy akár segíthetünk Önnek egy saját SOC kiépítésében.