A Ransomware támadások napjaink egyik komoly fenyegetése a szervezetekre és a magánszemélyekre nézve is. Ma ez a támadási forma jelenti az egyik legnagyobb veszélyt a kibertérben és ad szinte biztos megélhetést a kiberbűnözőknek. Ha még nem olvastad az előző bejegyzésünket a ransomware alapokról, kezdd ott az olvasást. Itt találod.

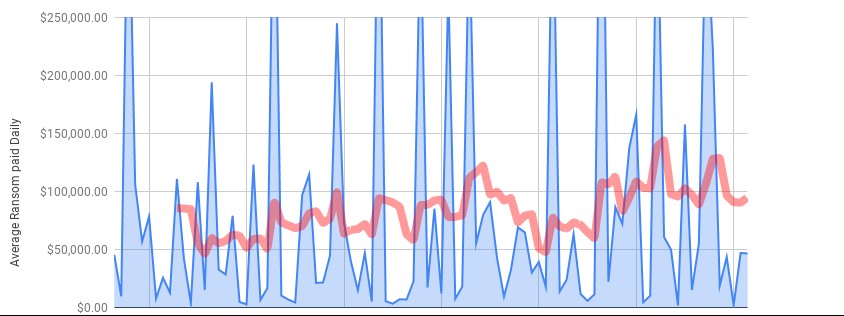

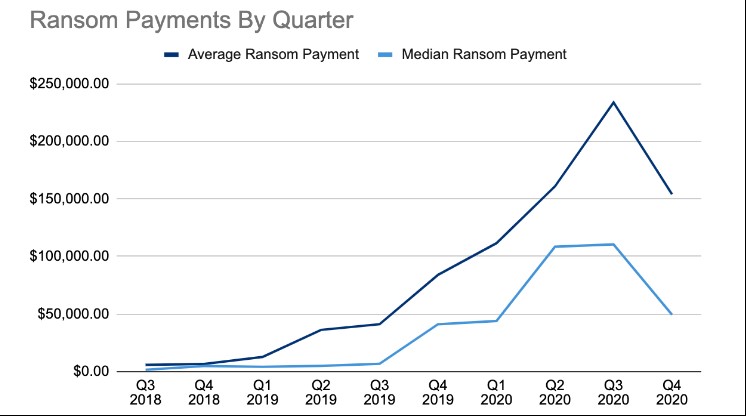

Az elmúlt években átlagosan 20-25%-kal gyakrabban csaptak le az áldozatokra a támadók. A megkövetelt váltságdíjak összege is jelentősen emelkedett, ráadásul egyre kisebb valószínűséggel kapjuk meg a visszafejtéshez szükséges kulcsokat a támadóktól miután fizettünk. 2019-ben egyetlen támadás során átlagosan 41 ezer dollárt követeltek az adatok helyreállításáért cserébe, de 2020 első negyedévében már 84 ezer dolláros igényekkel lehetett kalkulálni, ami egy év leforgása alatt 104%-os növekedést jelentett. A támadások szaporodásával 2020 második felére ez már az átlag 154 ezer dollárt is elérte.

Arra gondoltunk, ennek kapcsán átnézzük, milyen közgazdaságtani hatásai vannak a zsarolóvírus támadásoknak és tisztázzuk, pontosan miért is szeretik ezt a támadási formát a kiberbűnözők. De kitérünk majd arra is, hogy jelenleg kik jelentik a támadók fő célközönségét és miért. Első lépésben lássuk, mi is pontosan a ransomware.

Mi is az a ransomware?

Bár napi szinten van már jelen a köznyelvben, mégis akadnak még félreértések, ha elhangzik a ransomware kifejezés. Kanyarodjunk hát vissza egy kicsit az alapokhoz. A ransomware olyan rosszindulatú, kártékony program, amely egy erős titkosítási algoritmus segítségével zárolja a szervezetek - vagy akár magánemberek - számára fontos adatokat, esetleg a napi szintű működéshez elengedhetetlen végpontokat, szervereket, sőt, néha akár még a backup rendszereket is, hogy végképp lehetetlenné tegye a visszaállítást. Miután a támadó sikeresen zárolta az adatokat és az erőforrásokat, egy üzenet jelenik meg a képernyőn, amelyben részletes útmutatást kapunk a teendőkről, amennyiben vissza szeretnénk kapni adatainkat. Ezen a ponton a szervezeteknek dönteniük kell, hogy fizetnek vagy sem. Ha van olyan mentés, amiből visszaállítható a támadás előtti állapot, akkor szerencsés helyzetben vannak, feltéve, hogy a támadó a támadást megelőzően nem volt tartósan jelen a rendszerekben, mert ez esetben a visszaállást követően jó eséllyel újfent számíthatunk egy zsaroló támadásra. Amennyiben nincs backup, de az adatok, amelyeket elvesztettünk nem értékesek, akkor a legjobb egyszerűen legyinteni és lemondani a támadó által titkosított adatokról, mert akkor sincs garancia arra, hogy valóban megkapjuk a visszaállításhoz szükséges kulcsot, ha fizetünk. Zárójelben jegyezzük meg, hogy az USA-ban például olyannyira nem támogatják a zsarolótámadások esetén a fizetést, hogy az Egyesült Államok Pénzügyminisztériuma szankciókat szeretne érvényesíteni azokkal a szervezetekkel szemben akik, fizetnek.

A legtöbb támadás opportunista, tehát könnyű anyagi vagyonszerzés a célja, minimalizált energia- és időbefektetés mellett. A pénzügyi indíttatású bűncselekmények más formáihoz hasonlóan a számítógépes zsarolást is az alapgazdaságtan hatalmi törvényei vezérelik: a ransomware előállítási, eladási és az értékesítésből (zsarolásból) származó nyereség végösszege adja a támadó motivációját. Amennyiben sokan fizetnek, az jelzés értékű a támadók számára, hogy a választott támadási módszer célravezető, s azzal gyorsan és könnyen lehet sok pénzt keresni, maximalizált profitot termelni.

Az utóbbi időben azonban csökkenő tendenciát mutatott a fizetési hajlandóság, amire a támadók az úgynevezett kettős zsarolási eljárással reagáltak: az első zsarolási faktor továbbra is az adatok visszafejtéséhez szükséges kulcs megvásárlása, ám ha az áldozat nem hajlandó fizetni, akkor az üzenet szövege megváltozik, s már arról szól, hogy az adatokat nem csak titkosították, de el is lopták azokat. Innentől kezdve nem a titkosítás feloldásáért kellene fizetni, hanem azért, hogy ne publikálják a bizalmas információkat. Márpedig ez meggyőzőbb érv, hiszen ez már nem csak adatok vesztésével, hanem reputációvesztéssel, sőt, akár komoly jogi következményekkel is járhat. Sokan ezen a ponton fontolják meg a fizetés lehetőségét, de ebben az esetben sincs garancia arra, hogy adataink válnak publikussá.

2020-ban azok a cégek, ahol nem csak a titkosítás történt meg, hanem konkrét adatveszteség is bekövetkezett, 74,8%-ban fizettek a támadóknak, de számtalan olyan példa van, ahol a támadók a megadott idő leteltével a fizetés ellenére is publikálták a bizalmas adatokat, vagy egyszerűen továbbértékesítették azokat a sötét weben.

Minél nagyobb célpont ellen irányul egy támadás, annál jelentősebb a zsarolás mértéke, de a támadónak is annál inkább érdeke, hogy ne csak egy ponton tudja biztosítani nyereségét, hanem legyen egy másodlagos adu a kezében arra az esetre, ha az áldozat mégsem fizetne.

Erre azért van szükség, mert a nagyobb szervezetek sokkal masszívabban védett célpontok. Az ellenük tervezett támadás során sokkal több időre és szakértelemre van szükség a támadás sikeres kivitelezéséhez, sőt, legtöbb esetben az ilyen célpontokhoz meglehetősen költséges, úgynevezett 0-day (zero-day) sérülékenységeket is ki kell használni, amelyek esetleg csak egy alkalommal lesznek bevethetők. Emellett sok olyan tényezővel - például a rendszer változásaival, frissítésekkel - is kell kalkulálni amelyek, zátonyra vihetik a hetekig-hónapokig tartó, gondos előkészületeket. A zsarolás során igényelt váltságdíj általában tükrözi az erőfeszítést, befektetett időt, tudást, kockázatot és költségeket is.

A legfőbb támadási vektor egy ransomware offenzíva során

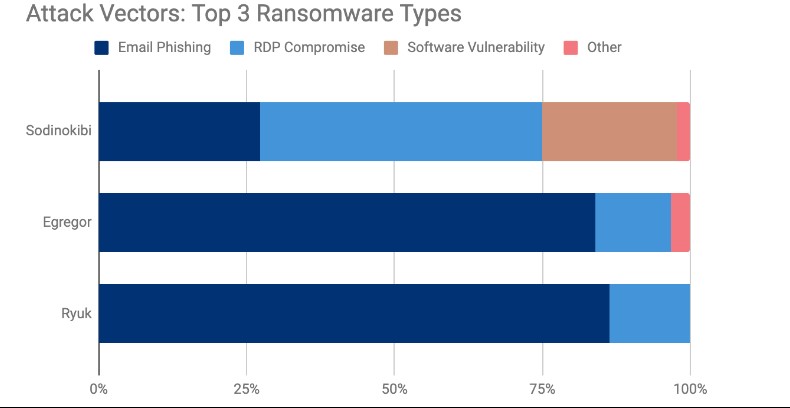

Minden sikeres támadásnak van egy kezdő lépése. Az elmúlt években a domináns támadási vektor az e-mail phising volt, amelyet viszonylag nagy lemaradással az RDP, illetve a mezőnyben harmadik helyen végző szoftveres sérülékenységek követtek. A prekurzor rosszindulatú programok, mint például a Trickbot vagy az Emotet az adathalász kampányokat részesítik előnyben elsődleges támadási mechanizmusként. Sokszor egy ilyen támadás alkalmával férgeket telepítenek az áldozat hálózatában, amelyek lehetővé teszik, hogy a vállalati hálózaton keresztül tovább tudjanak terjedni, illetve belépési pontokat helyezzenek el az ellátási láncban (Supply Chain), amelyet közvetlenül eladhatnak olyan bűnözőknek, akik éppen zsarolóvírusos támadáson gondolkodnak.

Kik válhatnak elsődleges célponttá?

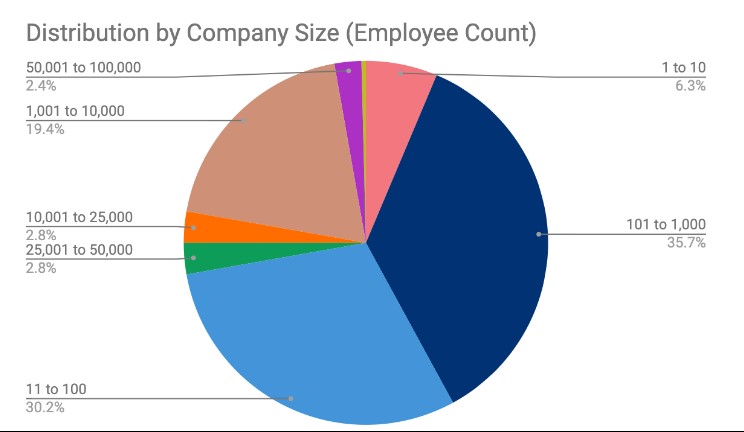

Legegyszerűbb válasz talán az, hogy bárkiből lehet áldozat, hiszen a biztonsági szakértők szerint immár nem az a kérdés, hogy kinek a rendszerét törik fel, inkább az, hogy mikor. A támadók nem válogatnak szervezeti méret vagy bevétel szerint. A kisvállalkozások nem rendelkeznek fejlett védelmi és detektáló megoldásokkal, így könnyű célpontnak számítanak, viszont a méretesebb vállalatok jelentősen nagyobbat bukhatnak, s persze nagyobb a tőkéjük is, amiből fizethetnek. Cserébe sokkal fejlettebb védelmi megoldásokkal biztosítják rendszereik védelmét és adataik sértetlenségét. Az utóbbi időben a legelsöprőbb támadási hullámot a közép-piaci vállalatok szenvedték el, mivel ezek jellemzően ugyanolyan könnyedén feltörhetők, mint a kisvállalatok, ellenben jobb fizetési képességekkel rendelkeznek.

A szervezeti egység mérete mellett megvizsgálhatjuk azt is, az elmúlt éves során mely iparágak voltak érintetek a támadásokban. Jól megfigyelhető, hogy leginkább a professzionális szolgáltatásokat nyújtó vállalkozások estek áldozatul, így például pénzügyi vagy jogi szolgáltatásokat nyújtó szervezetek. Ennek oka egyszerű: bár ezek a szervezetek általában rendelkeznek IT biztonsági megoldásokkal - például tűzfal, email szűrés, végpont védelem stb. - és belső céges szabályzatokkal, de kiemelten tárolnak rendkívül bizalmas adatokat, amelyek elvesztése végzetes is lehet a cégre nézve. A legnagyobb gond - amit a kiberbűnözők szívesen kiaknáznak -, hogy ezek a szervezetek a bizalmas adatok tárolása ellenére sem tartják magukat potenciális célpontnak, s elegendőnek érzik a meglévő védelmi megoldásokat. Kialakult bennül egyfajta hamis biztonságérzet, amely miatt nem frissítik és nem fejlesztik a már meglévő, egykor talán megfelelő szintűnek számító védelmi megoldásokat, szabályzatokat.

Egy jól fizető támadóeszköz

A ransomware az egyik legjobban fizető támadási forgatókönyv, mivel a zsarolások összege egyre csak növekszik, s a kettős zsarolási eljárásnak köszönhetően az áldozatok túlnyomó része inkább kifizeti a megkövetelt váltságdíjakat, annak ellenére is, hogy nincs garancia az adatok visszaállíthatóságára vagy épp arra, hogy az elvitt adatokkal nem találkozunk majd egy weboldalon. Még az sem biztos, hogy nem kerül a cég az újságok címlapjára, amikor kiderül, hogy elvesztette az ügyfelek, partnerek bizalmas adatait. Egészen addig, amíg a támadások során a támadó oldal számára nagyobb a profit, mint a befektetés, a zsarolóvírusokra épülő támadások és variánsok száma rohamosan növekedni - és sajnos fejlődni - fog a jövőben is.

A RaaS üzleti modell egyre népszerűbbé válik és a modell terjedésével már nem korlátozódik a zsarolóvírus kódja az azt létrehozó fejlesztőkre. A ransomware fejlesztők inkább értékesítik a kódokat, ami egyrészt jó a vásárlónak, hiszen csak használnia kell egy kész eszközt, és tökéletes a fejlesztőnek is, hiszen minimalizálja a saját kockázatát azzal, hogy nem szükséges támadást végrehajtani a profit reményében.

Amennyiben részletesebben is érdekel a RaaS, olvasd el a témában hamarosan megjelenő következő cikket is.

Iratkozz fel a listánkra, tanulj tőlünk az IT biztonságról. FELIRATKOZOM