Nem is olyan régen, május végén elemeztük ki, miként váltak - sajnálatosan - az elmúlt évek egyik bomba üzletévé a zsarolóvírusok. A fejlődésük, a variánsok megjelenési ütemének gyorsulása egyaránt azt jelzi, hogy a számítógépes bűnözők számára igen jövedelmező üzletággá vált a ransomware.

Az első támadások még rombolásra és károkozásra voltak kihegyezve, s persze arra, hogy a titkosított adatok visszafejtéséért minél több bitcoint csikarjanak ki a pórul jártakból. Ám ez a fajta megközelítés idővel - különösen a támadások számának megszaporodása miatt - vesztett hatékonyságából: egyre kevesebb áldozat volt hajlandó fizetni. Sajnos a támadók ebből nem azt a következtetést vonták le, hogy a zsarolóvírusoknak leáldozott. Ehelyett egy második zsarolási lépcsőfokot is beépítettek a támadásokba: nem csak titkosították, zárolták az adatokat, hanem el is lopták az érzékeny információkat. Ettől kezdve pedig az áldozatnak már nem is feltétlenül a titkosítás feloldásáért kellett fizetnie, hanem azért, hogy az eltulajdonított céges adatokat ne publikálják a nagyvilág számára. Ez újabb fellendülést hozott a zsarolóvírusoknak, sőt drágultak is a követelések: 12 hónap alatt 230%-os növekedés volt tapasztalható a váltságdíjak átlagos összegében.

Mostanra a zsarolóvírusoknál körvonalazódik egy olyan új üzleti modell, amellyel maga a ransomware már nem korlátozódik az azt létrehozóra: magát a kódot kezdik értékesíteni, így csökkentve a fejlesztő kockázatát. A zsarolóvírust megvásárló számára ez az üzleti modell csökkenti a támadások végrehajtására fordított végrehajtási költséget, hiszen egy előre megírt és felépített kódot használhat a támadás kivitelezéséhez. Ráadásul ez a fajta RaaS (Ransomware-as-a-Service) szolgáltatási modell kibővíti a zsarolóvírusok által generált fenyegetéseket, mert ettől kezdve már nem kell szakképzettség és tapasztalat ahhoz, hogy valaki saját ransomware variánssal hajtson végre sikeres támadást. A fejlesztő számára pedig a RaaS ugyanolyan nyereséges lehet, mint egy közvetlen támadás végrehajtása a megírt kóddal, hiszen az értékesítési díjon felül - a sikeres támadást követően - még a váltságdíjból eredő nyereség egy részét is megkapja, ezzel is garantálva a vásárló számára, hogy személyre szabott és egyedi kódhoz jusson a támadás kivitelezéséhez.

A ransomware mint szolgáltatás

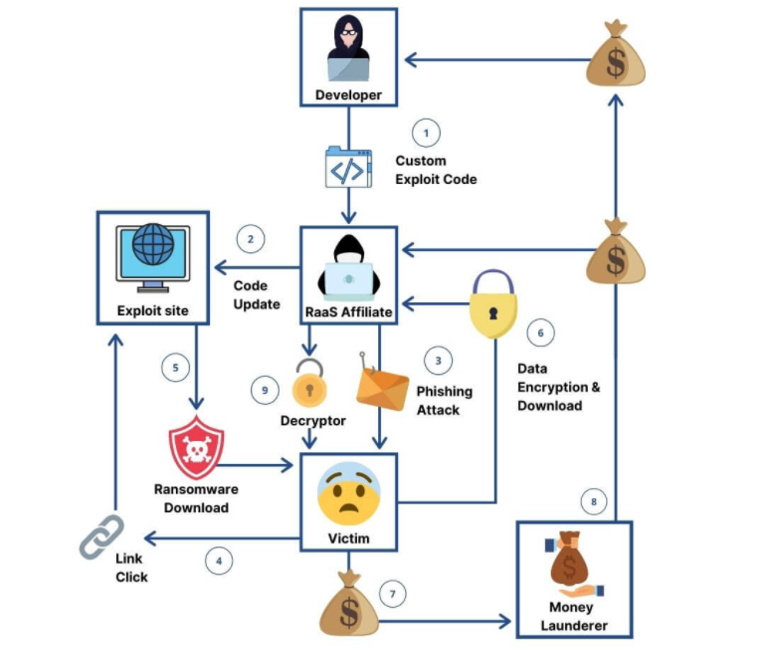

A módszer hasonlít a SaaS (Software as a Service) üzleti modelljére, mivel jelen esetben a ransomware fejlesztők is eladják - vagy bérbe adják - az egyedileg fejlesztett és felépített zsarolóvírus variánsaikat olyan felhasználók számára, akik később a támadásaikat ezekkel a kódokkal hajtják végre. A RaaS üzleti modell felépítését a NIST Cybersecurity Framework megközelítése szerint bontjuk részekre, hogy alaposabban felvázolhassuk működését.

- Első lépésként a ransomware kód fejlesztője létrehoz egy saját készítésű, egyedi kártékony kódot, amelyet ezt követően elad egy előre meghatározott fix ellenszolgáltatás fejében, plusz bizonyos sikerdíjas részesedésért az áldozattól zsarolás útján megszerzett tiszta nyereségből.

- A felhasználó (hacker) ezt követően a kapott kódot vegyíti egy exploite-tal.

- Harmadik lépésként a támadó azonosítja és célba veszi a gyanútlan áldozatot és a támadási vektort továbbítja, jellemzően egy e-mail üzenetben.

- A támadás következő fázisában az áldozat megnyitja a levél csatolmányát vagy a beágyazott és fertőzött weblinket az üzenetben. A kártékony kód ezt követően letöltődik és lefut az áldozat gépén.

- Ezután a zsaroló program nekilát titkosítani az áldozat állományait, illetve elkezdődik az oldal irányú mozgás a belső hálózaton, amelynek során további potenciális áldozatokat keres (értékes adatokat tároló szervereket, rosszabb esetben a backupot tartalmazó szervert vagy megoldást). A program szép csendben, ebben a fázisban elkezdi módosítani a rendszerkonfigurációkat, hogy a támadónak bármikor legyen belépési pontja a szervezethez és mindeközben elkezdi eltüntetni a nyomait, hogy minél nehezebb legyen a későbbiekben a kivizsgálási folyamat.

- Az áldozat monitorján megjelenik a zsaroló üzenet amelyben utasításokat kap, hogyan vásárolhatja meg a titkosított adatai visszafejtéséhez szükséges információkat, lenyomozhatatlan és lekövethetetlen kriptovalutával (bitcoin).

- A támadó többször is továbbítja a kapott váltságdíjat, hogy még kevésbé legyen a folyamat a támadáshoz köthető, lekövethető.

- Utolsó lépésként a támadó - a sikeres támadást követően - továbbítja a fejlesztő számára az előre megbeszélt sikerdíjat.

Így néz ki a folyamat általában, de ezen belül négy különféle RaaS bevételi modell létezik:

- A támadó előfizetéses általány díj ellenében vásárol

- Van sikerdíjas kódbérlés, így a sikeres támadást követően a fejlesztőnek a nyereség általában 20-40%-át a támadó átadja a fejlesztőnek

- Egyszeri használati díjat fizet a haszon megosztása nélkül

- Tiszta nyereség, megosztás alapon

Mindez pont olyan egyszerű, amilyennek hangzik: az ügyfélnek mindössze meg kell látogatni a Dark weben egy RaaS portált, ahol létrehoz egy saját fiókot, majd befizeti bitcoinban az ellenszolgáltatás összegét. Ezután pedig kiválaszthatja egy listából, hogy milyen kártékony kódra lenne szüksége.

A kód kiválasztását követően a felhasználó hozzáférhet a zárt fórumokhoz, dokumentumokhoz, funkciófrissítésekhez, sőt, még terméktámogatást is igényelhet. Az igazán professzionális RaaS szolgáltatók olyan portálokat kínálnak, amelyek lehetővé teszik előfizetőik számára, hogy megnézzék az adott támadás életciklusát és a fertőzés(ek) állapotát, kifizetési információkat, fájltitkosításokat, sőt, ha az adatokat a titkosítással párhuzamosan egy külső FTP szerverre is kimásolják, akkor lehetőséget biztosítanak, hogy azzal vagy másodlagos zsarolási kampányba vágjanak bele, vagy mondjuk publikálják, eladják az értékes információkat.

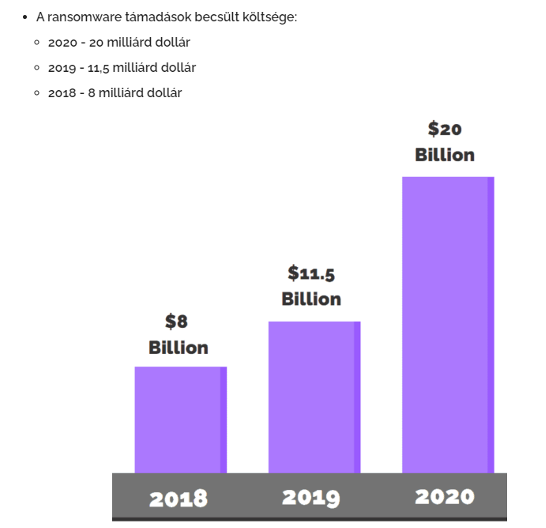

Jelenleg a RaaS üzleti modell abszolút piac- és versenyképes. Olyannyira működik, hogy a RaaS szolgáltatók immár különböző marketing kampányokat is folytatnak, eközben pedig olyan weboldalakkal rendelkeznek, amelyek a megszólalásig emlékeztetnek egy normális cég weboldalára. A portálokon találhatunk videókat a támadásokról, white papers dokumentációkat. Olykor még Twittert is használnak. A zsarolóvírus nagy üzlet a digitális feketepiacon: 2020-ban már a 20 milliárd amerikai dollárt is meghaladta a bevétel, szemben a 2019-es csekély 11,5 milliárd dolláros nyereséggel.

Jelenleg a RaaS modellben működő ransomware támadásokra számos példa akad, melyek közül soknak a neve csenghet ismerősen: Locky, Goliath, Shark, Stampado, Jokeroo, REvil, Dharma vagy épp az egyre nagyobb népszerűségnek örvendő LockBit.

A RaaS és a COVID-19 összefüggései

Sajnos a koronavírus és a pandémia szinte minden alkalommal szóba került az elmúlt 10-13 hónap során, amikor támadásokról beszéltünk. Jelenleg ilyen időket élünk. Talán hamarosan vége lesz, s már látni némi a fényt az alagút végén, de jelenleg még meg kell említeni a COVID-19-et a RaaS esetében, hiszen a járvány több szempontból extra lehetőséget biztosított a bűnözők számára. Rengeteg intézményt - köztük számos kutatólabort, kórházat is - ért a közelmúltban ransomware támadás, tehát még azokat az intézményeket sem kímélték a támadók, akik napról napra értük, vagy épp a vírus ellen küzdöttek és kutattak. Ezen támadások többsége a fejlődő országokat érintette, ahol nincs kiépített biztonsági infrastruktúra, de számos esetben sikeresen támadtak meg egészségügyi és pénzügyi intézményeket a fejlett országokban is, többek között azért, mert a hirtelen bevezetett home office munkamód kiváló alapot teremtett a felhasználók támadására.

Mi tehát a RaaS sikerének titka?

A RaaS sikere nem túl meglepő, hiszen a segítségével olyanok is támadásokat indíthatnak, akik kevésbé képzettek, s önmaguktól egész egyszerűen képtelenek lennének sikeres támadást megvalósítani. A Dark Weben a rosszfiúknak manapság épp olyan egyszerűvé vált megszervezni egy offenzívát, mint otthoni felhasználó számára regisztrálni a Netflixre. A másik ok pont ez az egyszerűség, hiszen most sokkal gyorsabban fejlesztenek ransomware kódvariációkat, nem kell energiát és időt fektetni magába a támadás felépítésébe és kivitelezésébe. Így a fejlesztő minden rendelkezésre álló energiája és ideje a kódok elkészítésére koncentrálódhat. Emellett a RaaS modellben teljeskörű - és visszatérő - ügyfélkörrel dolgozhatnak a fejlesztők, így folyamatos bevételeket szerezhetnek, miközben jelentősen tudják csökkenteni a saját kockázataikat.

A témában exkluzív anyagokat találsz majd az InfoSec Akadémia hamarosan induló oldalán. Jelenleg előregisztráció zajlik, jelentkezz!

A ransomware támadások kivédésének praktikáit hamarosan e-bookban is olvashatod, amit megtalálhatsz majd az InfoSec Akadémián!