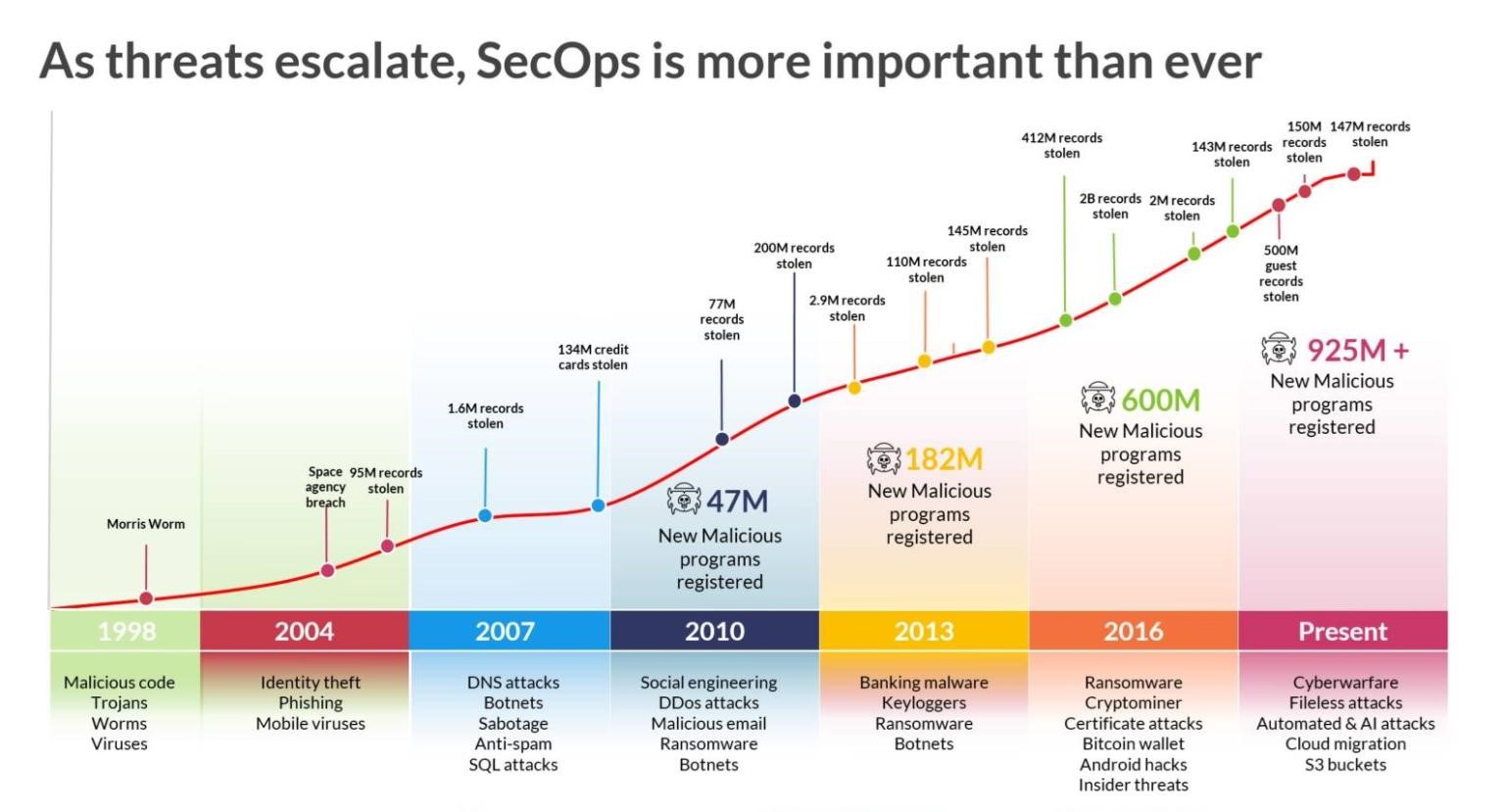

Ahogy az alábbi ábrán is látszik, az információbiztonságot fenyegető támadások száma meredeken emelkedik. Egy szervezet biztonságának sarokköve a támadások mihamarabbi detektálásának és azokra adott megfelelő válaszintézkedések képessége. Ezt biztosítja egy megfelelő módon működő biztonsági műveleti központ, azaz Security Operations Center (továbbiakban: SOC) kiépítése, vagy igénybevétele külső szolgáltatásként, akár hibrid modellben.

Egy SOC kialakítása mögötti legjellemzőbb motivációk a kiberbiztonsági műveletek centralizálásának igénye, a szervezet egészére való rálátás javítása, a folyamatosan növekvő kockázatok kezelésének igénye, a fenyegetettségek feltárásának javítása és a fenyegetettségeknek való kitettség csökkentése. Mindezek mellett jogszabályok és előírások is meghatározhatják a központosított kibervédelmi monitorozást és műveleteket.

Tapasztalatunk alapján ugyanakkor a fejüket biztonsági műveleti központ képességek kiépítésére adó szervezetek az esetek túlnyomó részében rendszeres visszamérés nélkül építenek SOC-ot, pedig ahhoz, hogy egy vállalat elérje céljait, tisztában kell lennie azzal, hogy hova kíván eljutni, hol áll egy adott időpontban, és ezek alapján meghatározza, hogy mik az elvégzendő feladatok.

Jelen cikk egy olyan projekt eredményének kialakításához vezető megfontolásokat, és magát a kialakítási folyamatot, eredményterméket írja le, amelynek célja volt tetszőleges szervezetnél a biztonsági műveleti központ képességeinek mérését lehetővé tevő keretrendszer létrehozása.

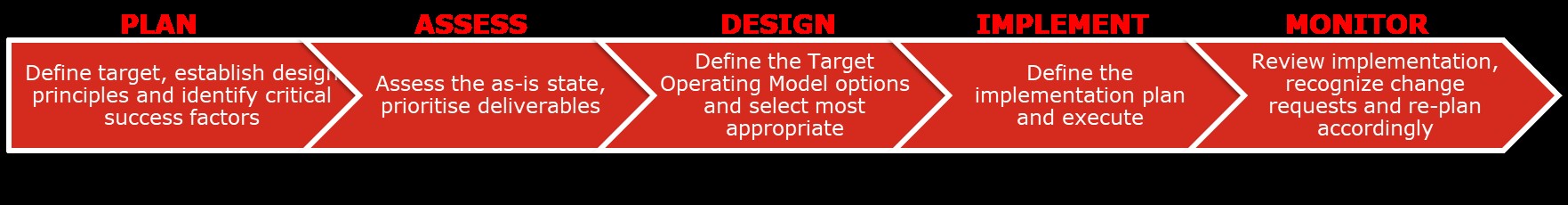

Egy SOC építésekor is a megszokott életciklus lépéseket kell végrehajtanunk; ezek a Plan (vagyis a cél megtervezése), az Assess (a jelenlegi állapot felmérése), a Design (a target operating model vagyis a kívánatos működés definiálása), az Implement (a terv szerinti implementálás), és a Monitor (a fentiek visszamérése).

Már a Design fázis során a TO-BE modell is meghatározza, hogy mikor és hova szeretnénk eljutni, ezért az éppen aktuális állapot visszaméréséhez szükség van érettségi szintekre az implementálás és monitorozás fázisok során.

De egyébként is, bármely képesség tekintetében elengedhetetlen az érettség mérése, mivel ennek eredménye ad visszajelzést arról, hogy

- Mennyire jó a képesség jelenlegi állapotában;

- Szükség van-e további fejlesztésre, hogy elérjük a kívánt állapotot;

- Illetve hogyan módosítsuk a fejlesztési tervet, hogy elérjük céljainkat.

Mielőtt elkezdtünk a saját érettség felmérő keretrendszerünkön dolgozni, próbáltuk felkutatni, hogy milyen már rendelkezésre álló keretrendszert használhatnánk fel. Hamarosan be kellett látnunk, hogy bár sokféle metodológia létezik, de ezek mind a kibervédelem meghatározott részterületeire, domainjeire specializáltak (mint pl. a MITRE Att&ck keretrendszer), nincs egy átfogó megoldás.

Emellett az érettség meghatározása is változik idővel. Egész más felelt meg fejlettnek a kibervédelem terén 15, de akár csak 5 évvel ezelőtt is, mint ma. Egy olyan rendszerre van szükség, ami mindig az aktuális helyzethez, lehetőségekhez mérten értékel. Az érett SOC képesség definíciója esetünkben az incidens detekció és válasz képességet lehetővé tevő folyamatok optimalizáltságának mértékét jelenti.

A jó SOC nem csupán egy riasztásfeldolgozó műveletsor, hanem fenyegetettségekkel kapcsolatos hírszerzési (Threat Intelligence, TI) adatok felhasználója és előállítója, amely szoros kapcsolatban dolgozik az incidenskezelést ellátó csapattal (hacsak ez nem a SOC része is egyben), illetve proaktívan keresi a lehetséges fenyegetettségeket (hunting). A SOC feladata ugyanakkor elsősorban az, hogy észlelje a fenyegetéseket és választ adjon, így minimalizálja egy kiberbiztonsági incidens üzleti hatását. A mi keretrendszerünk fókusza ennek következtében a központi detektálás és reagálás képességek érettségének mérése. Ugyanezen okból hatáskörön kívül esik a biztonsági eszközök (tűzfalak, IDP-k, stb.) napi üzemeltetésének és minden egyéb a fenti kategóriákba nem tartozó tevékenységek érettségi szintjének mérése.

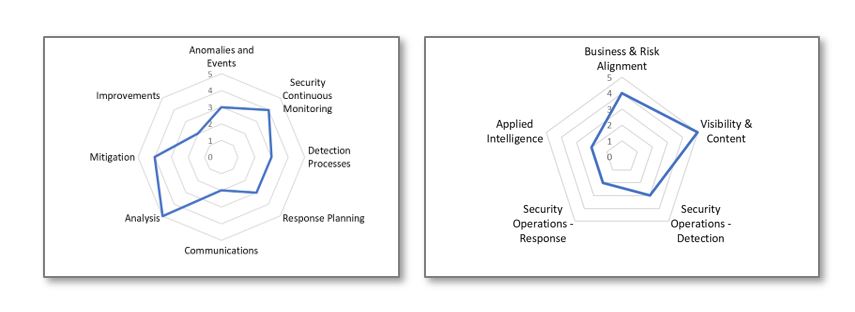

A mi megközelítésünk az volt, hogy egy olyan keretrendszert fejlesszünk, ami illeszkedik hagyományosan elfogadott metodológiákhoz, és aminek eredményterméke egy kézzel fogható fejlesztési terv. Ehhez a NIST Cyber Security Framework-öt (CSF) és az RSA Advanced SOC (ASOC) karakterisztikáit használtuk fel, mivel mindkettő az iparág által széles körben elfogadott. A NIST CSF funkciókra és képességekre hivatkozik, míg az ASOC kézzel fogható leszállítandókat definiál, ami ezen CSF képességeket teszi lehetővé.

Mindezek alapján a célunk az volt, hogy

- Felmérjük a NIST CSF-hez rendelt képességek érettségét, a jelenlegi állapotot;

- És az eredmények alapján definiáljuk az RSA ASOC szerinti leszállítandókat, a kívánt állapot eléréséhez szükséges lépéseket.

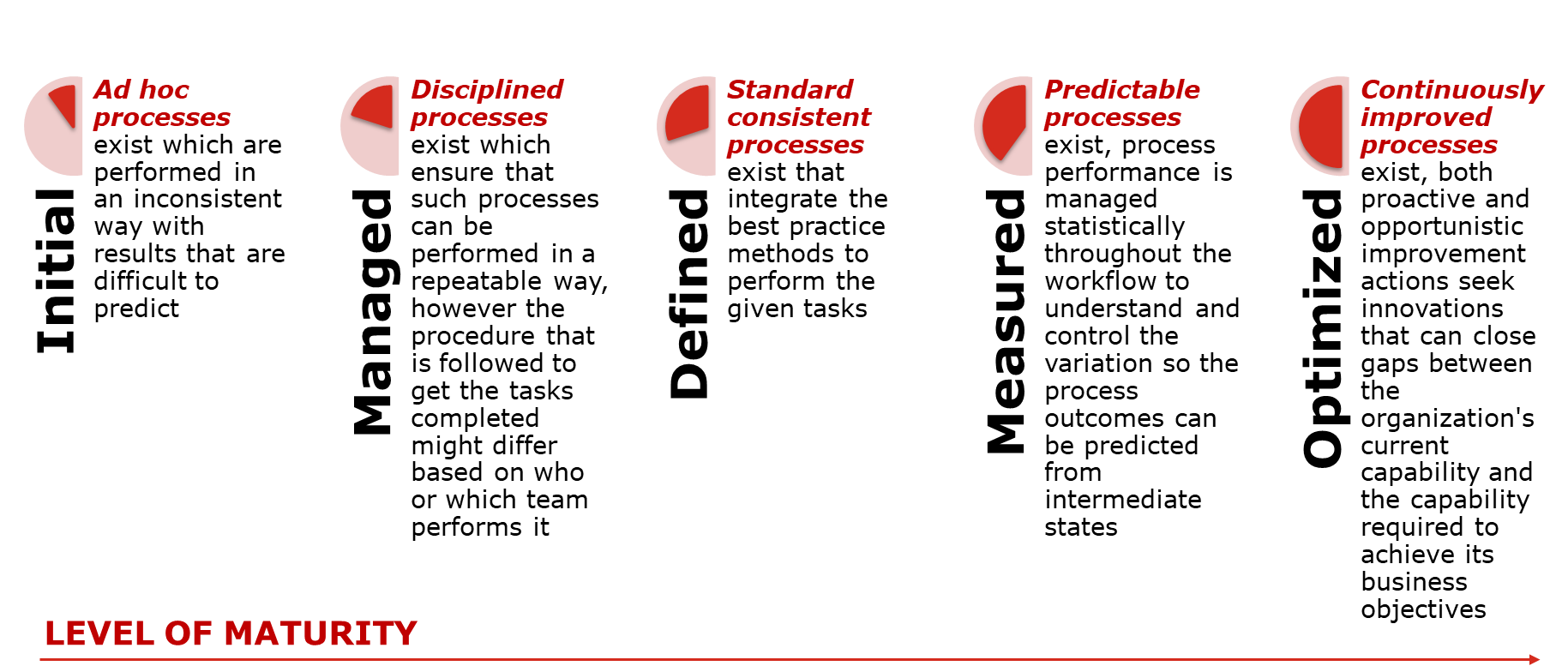

Az alábbi ismert érettségi szinteket határoztuk meg a keretrendszerünkben:

- Az Initial vagyis kezdeti a legfejletlenebb, ami azt az állapotot jelöli amikor csak ad-hoc eseti folyamataink vannak, és azok kimenetele is kétséges.

- A Managed vagyis kezelt, amikor meghatározott folyamatok léteznek, de kimenetelük erősen függ attól, hogy ki és hogyan hajtja végre.

- A Defined azaz definiált, amikor konzisztens folyamataink vannak és azok bevált gyakorlatok szerint működnek.

- A Measured vagyis visszamért, amikor a folyamatok és azok eredményei előre kiszámíthatóak.

- Az Optimized pedig amikor a folyamatokat állandóan továbbfejlesztjük, így közeledünk folyamatosan az üzleti céljaink eléréséhez.

Nézzük meg kicsit részletesebben az említett keretrendszereket!

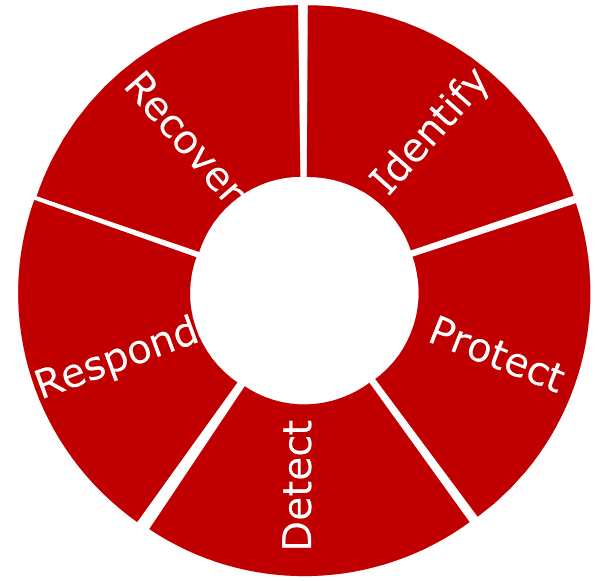

A NIST CSF keretrendszert használtuk kiindulási alapként, mivel ez kiválóan összefoglalja a SOC működtetéséhez szükséges detect és response képességek előkövetelményeit, definiálja a kiberbiztonság eléréshez szükséges 5 alapképességet:

Az Identify (azonosítás) képesség által tudjuk beazonosítani, hogy mit kell védenünk.

A Protection (védelem) képesség meghatározza, hogyan építsük fel az architektúránkat hogy megvédjük az értékes eszközeinket.

Ezt követi a Detect (észlelés) mivel attól hogy beazonosítottuk, és védjük eszközeinket, információs vagyonunkat, még fel kell tudnunk ismerni ha valaki támadja.

A Respond (válasz) képesség biztosítja, hogy ha egy incidens bekövetkezik, tudjuk milyen választ adjunk rá.

Végül, de nem utolsó sorban, attól még, hogy jó incidens válasz képességet építettünk ki, az nem jelenti hogy mindezek ellenére a szervezet nem szenved el sérülést egy kibertámadás esetén, ezért szükségünk van a Recover (helyreállítás) tevékenységre. Ezáltal tudjuk, hogyan építsük újra a kritikus üzleti folyamatainkat.

A felmérés eredményeként előálló fejlesztési terv kialakításához az RSA Advanced SOC (vagy röviden ASOC) karakterisztikákat használtuk fel, mivel ez bevált gyakorlatokra épít és leírja a kibervédelmi incidens hatékony detektálási és válasz képességek karakterisztikáit.

Ezek a karakterisztikák lényegében azt mondják ki, hogy ha hatékony kivervédelmi képességeket akarunk megszerezni:

- Akkor Business and Risk Aligned-nak kell lennünk, vagyis összehangoltan kell kezelni az üzleti és kockázatkezelési folyamatainkat;

- Szükségünk van vizibilitásra, vagyis pontosan tudnunk kell hogy mely eszközöket kell védenünk;

- Megfelelő tartalomra (pl. optimalizált, naprakész riasztási szabályokra) van szükségünk a detektálási technikák terén. A SOC lelkét adó SIEM soha nincs készen, a riasztásokat generáló szabályoknak folyamatosan követnie kell a változó támadási módszereket;

- Elengedhetetlen a megfelelő biztonsági üzemeltetés is, vagyis a kibervédelmi központ belső folyamatai, ami biztosítja kibervédelmi incidens esetén a szükséges, kockázattal és esetleges hatásaikkal arányos válaszlépések megtételét;

- Valamint képesnek kell lennünk előre jelezni, illetve értesülni a releváns fenyegetésekről. (Applied Intelligence & Analytics).

Az RSA ASOC logikája szerint ha a SOC működése a fenti 5 karakterisztikát kielégíti, akkor kijelenthetjük, hogy egy hatékonyan működő biztonsági műveleti központtal rendelkezünk.

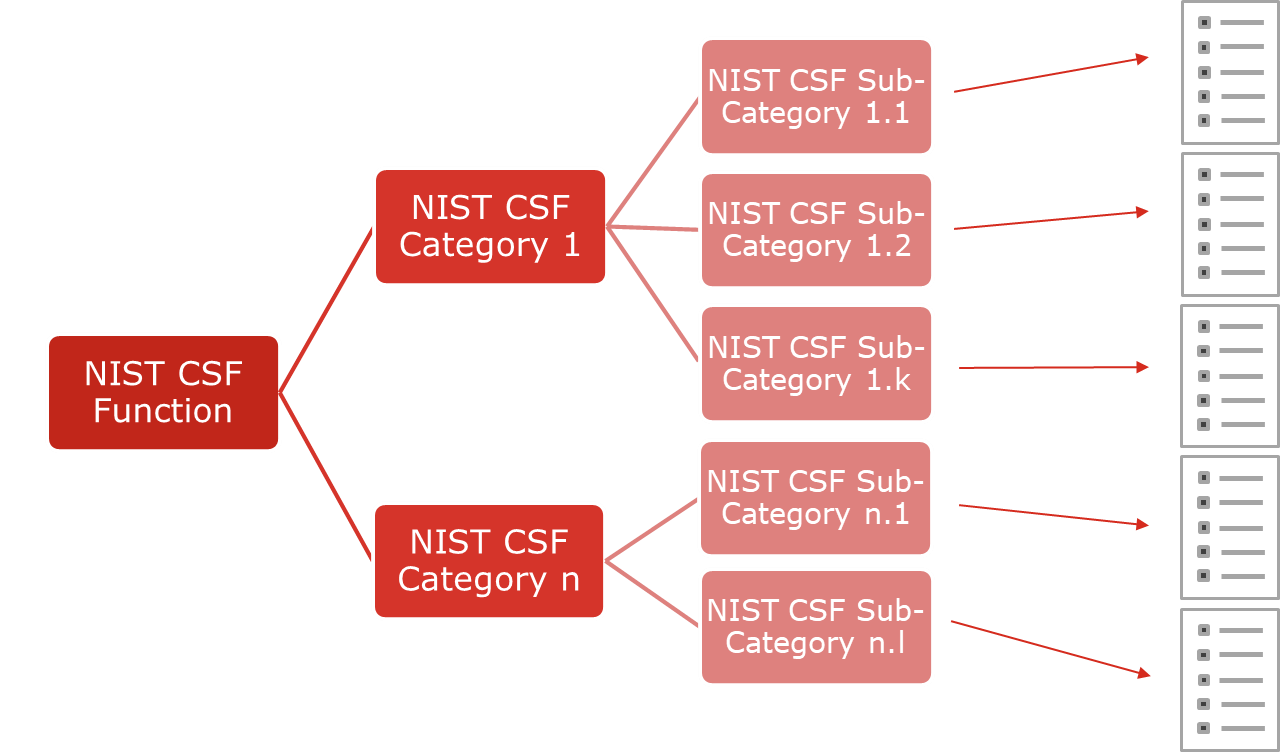

Az általunk elvégzett felmérések során a NIST CSF "Detect" és "Respond" funkciók alkategóriáit 1-az-1-es megfeleltetéssel hozzárendeljük az RSA Advanced SOC domainjeihez, mivel az RSA ASOC kézzel fogható leszállítandókat definiál, amik segítenek megvalósítani a NIST CSF funkciókat és képességeket. A felmérési fázisban egy részletes és célzott kérdőívvel végigvesszük az összes NIST CSF alkategóriát, ellenőrizzük hogy az adott szervezetnél milyen érettségi szinten áll.

Annak érdekében, hogy megbízható eredményeket kapjunk, minden alkategóriához -egy ésszerű számossági határon belül maradva- több kérdést rendeltünk. A kérdőív részben minden CSF alkategóriába belekérdezünk.

A NIST CSF alkategóriái és az RSA ASOC domainjei közti kapcsolat teszi lehetővé az eredmények érettségi radaron /pókháló diagramon/ való megjelenítését, és a fejlesztési ajánlások fejlesztendő területekhez rendelését.

A végeredményeket szemléltető érettségi radarok előállnak a CSF alkategóriák szintjén, és az 1-az-1-es mapping következtében a pókháló diagramok azonnal legenerálódnak az ASOC domainekre is. Az eredmények könnyen értelmezhetően vizualizálják, hogy mely területek fejlesztésére kell fókuszálni.

A keretrendszer gyakorlati megvalósítása az RSA Archer Suite-ban történt. A megoldással nyomon követhető, hogyan változik az érettség idővel, és ezáltal hogy a kitűzött mérföldköveket hogyan érjük el.

A kérdéseket és a rájuk adott válaszokat a rendszer lementi, valamint a megfelelő dokumentáltság biztosítása érdekében szükség esetén evidenciákat is fel lehet csatolni, így egy audit során is hasznos eszköz. Fontos megjegyezni, hogy a felmérés során semmilyen bizalmas információt (például eszközlistát) nem kérünk el ügyfeleinktől.

A megoldás a kitöltést követően előállít egy vezetői összefoglalót az érettségi szintek és pontozás magyarázatával, valamint a nem megfelelő válaszoknál automatikusan finding-okat (megállapításokat) is generál.

A megoldás a kitöltést követően előállít egy vezetői összefoglalót az érettségi szintek és pontozás magyarázatával, valamint a nem megfelelő válaszoknál automatikusan finding-okat (megállapításokat) is generál.

Összefoglalva, egy olyan keretrendszert akartunk megalkotni, ami lehetővé teszi a SOC detektálási és válaszadási képességének mérését. A felmérés során előáll egy megvalósítható fejlesztési terv, ami kiemeli ha valamilyen képességünk hiányzik. Ez a felmérés ráadásul tetszőlegesen megismételhető, az érettségi szintek változásai nyomon követhetőek, ezáltal lehetőség nyílik az aktuális- és kívánt állapot közti hiányosságok kezelésére, működésünk optimalizálására.

A felmérésünk és az abból létrehozott riport kiértékelése bár nem oldja meg egy csapásra a SOC minden problémáját, de az eredmények alapján mélyebbre le lehet fúrni, ezáltal jó kiindulási alapot nyújt egy hatékony SOC kialakításához, valamint az igények szerint a felmérés tetszőlegesen tovább fejleszhető.

Érdekel a többi előadás, ami a Virtual Cyber Security Summiton elhangzott? Regisztrálj és elküldjük.