Bár elsőre azt gondolhatnánk, hogy az ATT&CK az angol attack (azaz támadás) szó vicceskedvű marketingesek által feltuningolt változata, de valójában nem, vagy legalábbis nem teljesen. Ez bizony egy betűszó, mégpedig az Adversarial Tactics, Techniques, and Common Knowledge kezdőbetűiből. A jelentése: támadási taktikák, technikák és közös tudásbázis.

A MITRE 2013-ban indította el a projektet, hogy dokumentálja az ismert támadói taktikákat, technikákat és folyamatokat, illetve minél jobban leírják a Windows megoldásokat érő támadásokat.

Az ATT&CK framework az FMX kutatás mellékterméke. A projekt célja az volt, hogy megvizsgálják a végponti telemetriás adatokat és elemzési lehetőségeit, illetve javítsák a hálózaton belül megtalált támadási aktivitásoknak az utólagos felderítését. A kutatás négy nagy problémára fókuszált.

- A támadók viselkedése. Azzal, hogy a támadói technikákra/taktikákra fókuszálnak, az elemzők számára lehetővé válik a védekezési és elemzési módszerek kifejlesztése. Az alábbi tipikus jelzésekkel dolgoztak: domainek, ip címek, fájl hash, registry kulcsok stb…, Ezek könnyen megváltoztathatók a támadók által egy támadás közben, és csak egy bizonyos időpillanatban van komoly jelentése, de még ebben az időpillanatban sem tudják leírni, hogy a támadók a megtámadott rendszerekkel hogyan kerültek kapcsolatba és hogyan viselkednek a támadás során.

- A támadási életciklus modellek kill chain megközelítése a MITRE szerint nem igazán jól használható, mivel ezek a koncepciók túl magas szinten próbálják meg leírni a támadók viselkedését. Így amikor a védelmi oldal próbálta használni ezt a modellt, nem lehetett hozzá csatlakoztatni a fent már említett taktikákat, technikákat.

- Valós környezetben is működőképes modellt kerestek. A fent már említett TTP-k (leíró módszertanok) már a korábban észlelt és riportált eseményeken alapulnak, így ezek a valós életet tükrözik. Találni kellett egy mindenki által használható taxonómiát, mert ezeknek a leírásoknak minden különböző típusú támadási csoport módszertanát le kell tudni írni.

- Az ATT&CK- en belül hisznek abban, hogy a védelmi intézkedések legjobb fejlesztője maga a támadás. Egy szervezetnek a detektálási és védekezési illetve támadást megállító képessége nagymértékben fejleszthető, ha folyamatosan naprakészen tartják a támadási tudásukat és a védelmi csapatok szorosan együtt dolgoznak.

Az FMX-ben az ATT&CK-et azért alakították ki, hogy a kutatás során emulálni, azaz modellezni tudják a támadók viselkedését. A projektben a támadás szimulációs csapat az ATT&CK-ben leírt lehetséges támadási módszereket arra használta, hogy a való élet által inspirált aktivitásokat megjelenítsék a hálózatban. Ezután a csapatok igazolták, hogy a szenzorok, elemzői eszközök jól működnek, és képesek detektálni a valódi hálózaton belül történő aktivitásokat.

Ez a megközelítés nagyon jól működött, gyorsan hozott eredményt és mérhetővé tette a vizsgálatot. Rövid időn belül az ATT&CK alapeszközévé vált a támadás emulációs csapatoknak. Arra használták, hogy megtervezzenek támadási eseményeket a védelmi csapat pedig, hogy ellenőrizze a támadás kivitelezését.

Annyira hasznos volt a MITRE-n belül ez a kutatási program, hogy úgy érezték publikálni kell és így 2015 májusában létrehoztak egy közösséget. Azóta jelentősen megnőttek és számtalan újabb technikát írtak le. Bekerültek a főbb operációs rendszer elleni támadások, amelyeket mobile device-ra is és ipari környezetre is elkészítettek.

De mi is az ATT&CK?

Az ATT&CK egy hatalmas tudásbázis, ami a támadók technikáit írja le csoportosítva, klasszifikálva a védekezés vezérelt akciók platformok szerint specifikálódva. Más hasonló munkától eltérően itt a fókusz nem a támadók által használt tool-okon vagy malwareken van, hanem azon, hogy támadás közben hogyan kommunikálnak, milyen kapcsolatot építenek fel a megtámadott rendszerrel. Különböző szempont alapján rendezik, így próbálják elmagyarázni és megteremteni a kontextust. Minden egyes technika tartalmazza azokat az információkat, ami mind a red team, mind a támadó csapatok számára szükséges a működéshez. Ugyanígy a védelmi csapatnak is fontos, hogy megértsék milyen nyomokat hagy maga után a technika.

A taktikák a miért kérdésre válaszolnak. A taktika leírja a támadó igazi célját, és miért hajtja végre az adott támadást. Ez egy kiegészítő kategória minden egyes technika mellett. Magas szintű információt szolgáltat a támadó működéséről. Mennyi ideig tartott a támadás, milyen információkat szerez, hogyan mozog a hálózaton belül, hogyan hajt végre futtatható fájlokat, hogyan viszi el a megszerzett információt.

A technikák a hogyan kérdésre adnak választ, hogyan éri el egy támadó a taktikai célját támadás közben. Például megszerzi a jogosultságokat, privilegizált user adatot akar ellopni, amit aztán felhasznál, hogy beljebb kerüljön. A technikák megjeleníthetik a mit kérdésre adott választ is. Nem csak hogy hogyan, de mit csinál egy támadó. Ez azért fontos, mert a támadást megelőző taktikák gyakorlatilag megvilágítják milyen típusú információt is keres az adott támadó az akciója során. Nyilván több út és technika létezik a taktikai cél megvalósításához, de ez megtalálható a különböző taktikai kategóriában.

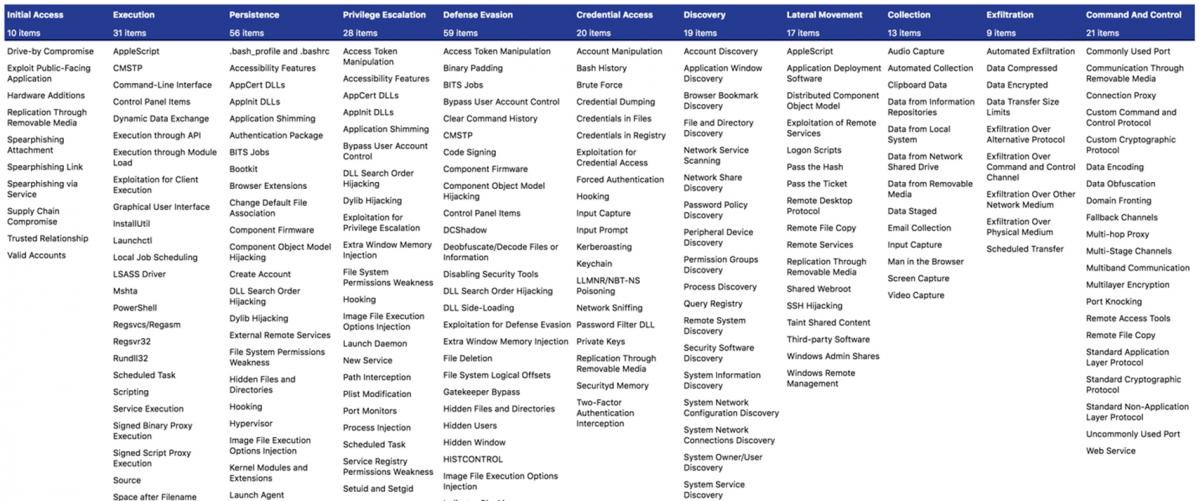

Hogyan is néz ki az ATT&CK mátrix

A technika és taktika közötti kapcsolatot a MITRE vizuálisan egy mátrixban jelenítette meg. Itt csoportosítva találhatóak az információk. Például taktikai lépés a jelenlét fenntarthatósága, ami nagyon fontos célja a támadónak, hogy úgy hajtsa végre a támadást ne fedezzék fel és a lehető legtöbb ideig ott maradhasson. Tehát, ha valaki kíváncsi arra milyen technikákat használnak a rejtőzéshez, akkor nagyon sok technikát talál meg az adott oszlopban. Minden ilyen egyszerű technika megvalósítja a támadó célját, de ezt persze sokszor kombinálják. Ma a mátrix a legszélesebb körben elismert kategorizáló eszköz, ami elterjedt és jól használható a védelmi infrastruktúra kialakításánál, illetve a detekciós képesség és biztonság detekciós képességének feltérképezésére.

Kiber fenyegetettségi adatbázis

Az ATT&CK-nek egy másik nagyon fontos aspektusa, hogyan kapcsolódik a CTI infóval, hogyan integrálódik. Nagyon sokáig a CTI-t használták az elsődleges jelzőrendszerként a támadás szimulációban és a védekezés megerősítésében. Az ATT&CK nem így dolgozik, mert az ATT&CK a viselkedés profilozására fókuszál. Például az APT 29-es támadói csoport jelen állapotú publikus támadási technikáit is meg lehet találni a rendszerben. Sokszor támadás leíró dokumentumokat használnak arra, hogy egy incidenst vagy egy csoport tevekénységét leírják, de ez komoly nehézségekbe ütközik, ha az esemény több incidensen keresztül történt, vagy több csoport aktivitását kell leírni és megmagyarázni. Ezek alapján nehéz eldönteni milyen védelmi intézkedés lett volna a leghatékonyabb a csoporttal szemben.

Ha az ATT&CK-et használják a védelem felállításánál, koncentrálva a támadási technikákra mindegy ki hajtja végre, milyen csapat hány támadásra elosztva fog fellépni. Például, ha el akarják dönteni milyen védelmi erőforrásra fókuszáljanak, egy elemző először azokkal a technikákkal akar dolgozni, amit a legtöbbször használnak. Az ATT&CK-ban az van leírva a támadó hogyan használja a technikát, jól dokumentált példákon keresztül. A dokumentumban egyetlen procedúra leírása található meg, de még így is hasznos lehet abból a szempontból, hogy rájöjjünk hogyan használhatjuk az adott technikát. Illetve amikor ezek alapján megpróbálnak modellezni egy viselkedést, nagyon könnyen összeállíthatóak a különböző variációk.

Konklúzió:

A Mitre ATT&CK használatának sok nagyszerű előnye és oka van. Többek között a Mitre filozófiája szerint egy olyan bárki számára használható keretrendszert fejlesztettek amely segíti a támadások észlelését és elemzését, fejleszti a fenyegetési intelligenciát illetve képes arra, hogy a támadók kihasználási kísérleteinek az emulációját is segítse.

Ahhoz, hogy a keretrendszert jól tudjuk használni fontos, hogy ismerjük a mögöttes gondolkodást és tudnunk kell, hogy milyen problémákat próbálunk megoldani az ATT&CK használatával.

Mi a legfőbb különbség a Kill Chain és a Mitre megközelítése között?

Általánosságban elmondható, hogy mind a két keretrendszer esetében ugyanazt a mintát követjük „ juss be a hálózatba, ne kapjanak el, szerezd meg a bizalmas információkat”.

Az elsődleges és egyik legfontosabb különbség a kettő között az, hogy a Mitre egy mátrix és nem javasol konkrét műveleti sorrendet. A Kill Chain egy jól meghatározott eseménysorozat a felderítéstől kezdve egészen a támadás sikeres befejezéséig. A Mitre megközelítése az, hogy a vörös csapat különböző támadási technikákat alkalmaz és a technikáktól függően különböző forgatókönyvek készülnek el a támadások különböző életciklusaira vonatkozóan az adott helyzettől függően.

MITRE filozófiája a következő támadási taktikákat határozza meg:

- Kezdeti hozzáférés

- Végrehajtás

- Kitartás

- Privilégiumok eszkalációja

- Védelmi rendszer kijátszása

- Hitelesítő adatok megszerzése, hozzáférése

- Felfedezés

- Oldalirányú mozgás, terjeszkedés

- Adatok gyűjtése

- Adatok elvitele a hálózatból

- Irányítás fenntartása

Kill Chain filozófiája a következő technikákat határozza meg:

- Felderítés

- Behatolás

- Kizsákmányolás

- Privilégiumok eszkalációja

- Oldalirányú mozgás

- obfuzkáció

- szolgáltatás megtagadás

- adatok megszerzése

Érdekel a téma? Vegyél részt WEBINÁRIUMONKON is!